Bildschirmüberwachung von Mitarbeitern auf Firmenrechnern: Was ist technisch möglich?

Ein technischer, nicht-juristischer Überblick für KMU und IT-Dienstleister: Was Bildschirmüberwachung auf Firmenrechnern in der Praxis leisten kann – und was nicht – mit Live-Bildschirmen, Screenshot-Verlauf und zentralem Dashboard.

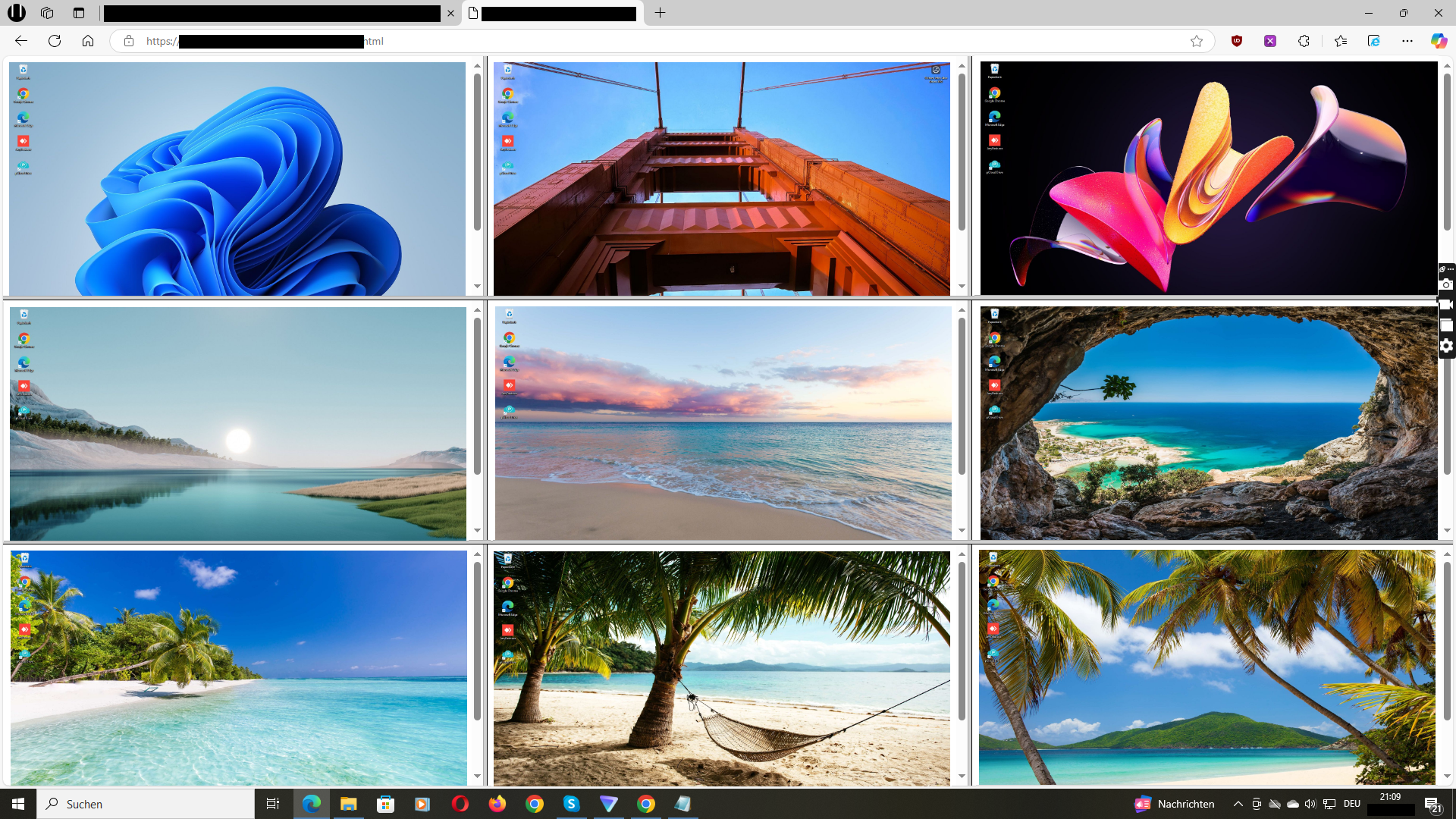

Beispiel für ein Live-Bildschirm-Dashboard für ausgewählte Firmenrechner – zeigt, was technisch im Alltag möglich ist.

„Mitarbeiterüberwachung“ ist ein großer Begriff. In der Praxis suchen viele kleine und mittlere Unternehmen – und die IT-Dienstleister, die sie betreuen – nach etwas viel Konkreterem und Begrenzterem:

Sie möchten auf ausgewählten Firmenrechnern sehen, was dort auf dem Bildschirm passiert – möglichst einfach und visuell.

Typische Fragen von Inhabern und IT-Dienstleistern:

- „Was kann moderne Bildschirmüberwachung auf Firmenrechnern technisch überhaupt – und was nicht?“

- „Geht es um Keylogger und lückenloses Tracking oder eher darum, den Bildschirm wie ein stiller Beobachter zu sehen?“

- „Wie funktioniert ein Tool wie Wolfeye technisch im Hintergrund?“

- Wir beleuchten technische und organisatorische Aspekte der Bildschirmüberwachung auf firmenkontrollierten PCs.

- Wir geben keine Rechtsberatung und treffen keine Aussage darüber, was in einem bestimmten Land, einer Branche oder einem Einzelfall zulässig ist.

In diesem Beitrag erfährst du:

- Was „Bildschirmüberwachung von Mitarbeitern auf Firmenrechnern“ technisch bedeutet

- Welche Bausteine typische Screen-Monitoring-Tools nutzen (Agent, Datenübertragung, Dashboard, Screenshot-Verlauf)

- Was du auf dem Bildschirm in der Praxis wirklich sehen kannst – und wo die Grenzen liegen

- Wie KMU und IT-Dienstleister solche Dashboards im Alltag typischerweise aufbauen

- Warum ein fokussiertes, schlankes Setup oft sinnvoller ist als „alles überwachen“

1. Was meinen wir mit „Bildschirmüberwachung von Mitarbeitern“ auf Firmenrechnern?

Wenn wir im Kontext von Wolfeye und ähnlichen Tools von Bildschirmüberwachung sprechen, meinen wir ein sehr konkretes Szenario:

- Firmenkontrollierte Windows-Rechner (z.B. Büro-PCs, Callcenter-Desktops, Remote-Arbeitsplätze des Unternehmens).

- Einen kleinen Software-Agenten, der auf diesen Rechnern läuft und Bildschirminhalte an einen zentralen Server sendet.

- Ein Dashboard, in dem berechtigte Personen (z.B. Inhaber, Führungskräfte, IT-Dienstleister) Live-Bildschirme und Screenshot-Verläufe der einbezogenen PCs sehen können.

Technisch ähnelt das eher einer „Bildschirmwand“ als einer vollständigen Remote-Desktop- oder RMM-Lösung. In vielen KMU geht es nicht darum, PCs zu steuern, sondern visuell nachzuvollziehen, was auf ausgewählten Firmenrechnern passiert.

Wichtige Klarstellungen:

- Wir gehen von Firmenrechnern aus, nicht von privaten Geräten von Mitarbeitern oder Freelancern.

- Im Fokus steht der Bildschirminhalt (also das, was du auch sehen würdest, wenn du hinter der Person stehen würdest), nicht tiefes System-Tracking.

- Wir beschreiben, was technisch möglich ist – nicht, was du rechtlich tun darfst oder musst.

Mit „Bildschirmüberwachung von Mitarbeitern“ ist hier also gemeint: Du siehst, was auf ausgewählten Firmenrechnern auf dem Bildschirm erscheint, in Echtzeit oder als Screenshot-Verlauf – nicht mehr, aber auch nicht weniger.

Ob und unter welchen Voraussetzungen du diese Möglichkeiten in deinem Betrieb nutzen darfst, ist immer eine separate Rechtsfrage.

2. Wie funktioniert Bildschirmüberwachung technisch?

Die meisten Screen-Monitoring-Tools für Firmenrechner – einschließlich Wolfeye – folgen einem ähnlichen technischen Prinzip. Die konkrete Umsetzung kann variieren, aber die Bausteine sind meist gleich.

2.1 Leichter Agent auf dem Firmenrechner

Auf jedem Windows-PC, den du einbeziehen möchtest, wird ein kleiner Agent installiert. Technisch ist dieser dafür verantwortlich:

- Die aktuelle Darstellung des Bildschirms (oder mehrerer Monitore) zu erfassen.

- Die Bilddaten zu komprimieren und verschlüsselt an einen zentralen Dienst zu senden.

- Konfigurationen umzusetzen (z.B. ob ein Screenshot-Verlauf aktiv ist).

Der Agent ist darauf ausgelegt, ressourcenschonend zu arbeiten, damit die tägliche Arbeit am Rechner nicht gestört wird.

2.2 Sichere Übertragung an das Dashboard

Die erfassten Bildschirminhalte werden über das Netzwerk an dein Bildschirm-Dashboard gesendet. Typischerweise gilt:

- Die Verbindung ist verschlüsselt (z.B. per HTTPS), ähnlich wie bei modernen Websites.

- Nur berechtigte Nutzer mit Dashboard-Zugang können Live-Bildschirme und Screenshot-Verläufe sehen.

- Über die Konfiguration legst du fest, welche Firmenrechner überhaupt einbezogen werden.

2.3 Live-Ansicht: „Was passiert gerade?“

In der Live-Ansicht siehst du die Bildschirme ausgewählter Firmenrechner nahezu in Echtzeit. Technisch handelt es sich um eine fortlaufende Folge von Screenshots, die als kontinuierlicher Strom dargestellt werden:

- Mehrere Bildschirme können in einer Rasteransicht dargestellt werden.

- Ein einzelner PC lässt sich vergrößern, um Details zu erkennen.

- Du siehst den gleichen Bildschirminhalt, den auch der Nutzer vor Ort sieht (abhängig von Auflösung und Skalierung).

2.4 Screenshot-Verlauf: „Was ist vorhin passiert?“

Zusätzlich zur Live-Ansicht bieten viele Tools einen Screenshot-Verlauf. Technisch bedeutet das:

- Der Agent erstellt in definierten Abständen Screenshots (z.B. alle X Sekunden oder Minuten).

- Diese Screenshots werden mit Zeitstempeln gespeichert.

- Im Dashboard kannst du über eine Zeitleiste gezielt Screenshots aus der Vergangenheit öffnen (z.B. gestern Vormittag).

So lässt sich rekonstruieren, was zu einem bestimmten Zeitpunkt auf einem Firmenrechner zu sehen war – visuell, anhand echter Bildschirmbilder.

Wie lange Screenshots aufbewahrt werden, wie oft sie erstellt werden und welche Rechner einbezogen sind, sind Konfigurationsentscheidungen, die du (gemeinsam mit IT und rechtlicher Beratung) für dein Unternehmen festlegen musst.

3. Was lässt sich in der Praxis auf Firmenrechnern sehen?

Aus technischer Sicht zeigt dir Bildschirmüberwachung genau das, was in dem Moment auf dem Bildschirm des Firmenrechners sichtbar ist. In der Praxis heißt das, du kannst:

- sehen, welche Anwendungen im Vordergrund sind (z.B. CRM, E-Mail, Browser, Ticketsystem, Office-Tools),

- Arbeitsabläufe visuell nachvollziehen (z.B. wie ein Support-Ticket bearbeitet oder ein Formular ausgefüllt wird),

- Multi-Monitor-Setups einsehen – bei zwei oder drei Monitoren kann der Agent jede Anzeige erfassen,

- Nutzungspatterns erkennen (z.B. häufiges Tool-Wechseln, lange Leerlaufphasen auf einem bestimmten Screen).

Praxisbeispiele:

- Eine Führungskraft möchte verstehen, wie ein neuer Mitarbeiter einen bestimmten Prozess bedient. Die Live-Ansicht zeigt die genaue Abfolge von Screens, Klicks und Tools.

- Ein IT-Dienstleister prüft, ob ein Kassensystem oder CRM in mehreren Filialen so verwendet wird, wie geplant.

- Ein Callcenter-Supervisor sieht alle Agentenbildschirme in einem Raster und kann bei Bedarf gezielt unterstützen.

Technisch „interpretiert“ das Tool nicht, was du siehst – es liefert dir Bilddaten des Bildschirms. Die Bewertung dieser Daten (z.B. ob ein bestimmtes Verhalten produktiv ist oder nicht) liegt bei deinem Unternehmen.

Auch hier gilt: Wie und mit welchem Zweck du diese Einblicke in deinem Land nutzen darfst, ist eine rechtliche Frage, die separat geklärt werden muss.

4. Technische Grenzen: Was Bildschirmüberwachung nicht leistet

Genauso wichtig wie das Verständnis der Möglichkeiten ist das Wissen um die Grenzen. Technisch sind die Möglichkeiten klar begrenzt.

4.1 Kein „Gedankenlesen“ oder magischer Einblick

Bildschirmüberwachung zeigt den Bildschirminhalt, nicht mehr. Sie:

- liest keine Gedanken, Motive oder Gefühle,

- bewertet nicht automatisch, ob eine Aktivität „gut“ oder „schlecht“ ist,

- garantiert nicht, dass jede Sekunde Arbeit sichtbar ist – etwa, wenn jemand nachdenkt, telefoniert oder Notizen schreibt.

4.2 Kein automatisches Umgehen von Verschlüsselung oder Zugriffsrechten

Screen Monitoring „hackt“ keine Systeme. Ist ein Nutzer nicht in einer Anwendung eingeloggt, sieht das Tool auch keinen internen Inhalt. Es erfasst nur, was auf dem Bildschirm sichtbar ist.

Verschlüsselte Verbindungen (z.B. HTTPS-Websites) bleiben auf Netzwerkebene verschlüsselt. Du siehst lediglich, was der eingeloggte Nutzer auf seinem Bildschirm sieht.

4.3 Keine Überwachung von Geräten ohne Agent

Technisch kann ein Tool wie Wolfeye nur Geräte überwachen, auf denen der Agent installiert und aktiv ist. Es überwacht nicht von selbst:

- private Geräte ohne Agent,

- fremde Systeme, die nicht Teil deines Setups sind,

- Rechner, die du nicht ausdrücklich einbezogen hast.

Ob du den Agent auf bestimmten Geräten (z.B. Homeoffice-PCs, Laptops, gemeinsam genutzten Rechnern) installieren darfst oder solltest, ist eine rechtliche und organisatorische Entscheidung. Dieser Beitrag beantwortet das nicht.

4.4 Keine Garantie, dass alles für immer gespeichert wird

Ob und wie lange ein Screenshot-Verlauf existiert, hängt von deinen Einstellungen und Speichergrenzen ab. Wenn du Screenshots nur für einen begrenzten Zeitraum speicherst, stehen ältere Bilder später nicht mehr zur Verfügung.

Zusammengefasst: Bildschirmüberwachung liefert visuelle Einblicke in das Geschehen auf ausgewählten Firmenrechnern – innerhalb der Grenzen, die du technisch definierst. Sie wird nicht automatisch zu einem vollständigen, rechtlich perfekten Protokoll aller Aktivitäten.

5. Typische Setups für KMU und IT-Dienstleister

Wie nutzen kleine und mittlere Unternehmen sowie IT-Dienstleister Bildschirmüberwachung auf Firmenrechnern in der Praxis? Die Details unterscheiden sich, aber einige Muster sind häufig.

5.1 Fokus auf Schlüsselrollen und kritische PCs

Statt alle Geräte einzubeziehen, starten viele Organisationen mit:

- bestimmten Rollen (z.B. Support, Datenerfassung, operative Steuerung),

- ausgewählten Rechnern in kritischen Prozessen (z.B. Frontoffice, Kasse, Disposition),

- Trainings-PCs für Onboarding und Schulungen.

Dadurch bleibt das Setup technisch schlank und es wird einfacher, klare interne Regeln zu definieren.

5.2 Dashboard-Gruppen und Ansichten

Im Wolfeye-Dashboard lassen sich PCs logisch gruppieren, etwa:

- „Büro-PCs“

- „Remote-Mitarbeiter“

- „Callcenter“

- „Onboarding & Training“

So können Führungskräfte und IT-Dienstleister sich auf die Ansichten konzentrieren, die für ihre Rolle relevant sind, statt alles gleichzeitig zu sehen.

5.3 Mandantenfähige Setups für IT-Dienstleister

IT-Dienstleister und MSPs betreuen häufig mehrere KMU parallel. Wichtig ist dann, dass das Tool klare Trennung zwischen Kunden unterstützt:

- Jeder Kunde hat seine eigene Umgebung mit PCs und Dashboards.

- Zugriffsrechte werden pro Kunde oder PC-Gruppe vergeben.

- Rollout und Konfiguration können zentral erfolgen, die Sichtbarkeit bleibt aber getrennt.

Wie du das organisatorisch regelst – und welche Verträge und rechtlichen Vereinbarungen du mit deinen Kunden brauchst – solltest du mit juristischen Experten in deiner Region klären.

6. Best Practices für ein schlankes, verantwortungsvolles Setup

Aus technischer und organisatorischer Sicht wünschen sich die meisten KMU eine Lösung, die nützlich, leichtgewichtig und intern transparent ist. Einige allgemeine Empfehlungen:

- Klaren Zweck definieren: z.B. Prozessqualität, Training, operative Transparenz auf ausgewählten Firmenrechnern. Vermeide Monitoring „auf Vorrat“ ohne klaren Grund.

- Umfang begrenzen: Starte mit einer überschaubaren Anzahl von Rechnern und Rollen statt mit der gesamten Infrastruktur.

- Zugriffe steuern: Dashboard-Zugang nur für Personen, die ihn wirklich benötigen (z.B. bestimmte Führungskräfte, Inhaber, IT-Dienstleister).

- Nutzung dokumentieren: Haltet intern schriftlich fest, wann und wie Bildschirmüberwachung und Screenshot-Verlauf genutzt werden dürfen.

- Monitoring mit Unterstützung verbinden: Nutzt die Einblicke zur Verbesserung von Schulungen, Abläufen und Support – nicht nur, um Fehler zu suchen.

- Rechtliche Fragen separat klären: Bevor ihr ein Monitoring-Setup ausrollt, besprecht den rechtlichen Rahmen mit qualifizierter Beratung in eurem Land.

Das sind allgemeine technische und organisatorische Hinweise, keine rechtlichen Vorgaben und kein Ersatz für individuelle Rechtsberatung.

7. Live-Demo-Video: Bildschirmüberwachung – was ist technisch möglich?

Im folgenden Video siehst du eine Live-Demo von Wolfeye mit dem Titel „Employee Screen Monitoring: What You Can Do Technically“. Du erfährst, wie Firmenrechner im Dashboard erscheinen, wie Live-Bildschirme und Screenshot-Verlauf funktionieren und was in der Praxis technisch möglich ist.

Video: Technische Demo zur Bildschirmüberwachung von Mitarbeitern auf Firmenrechnern mit Wolfeye. Das Video dient nur der allgemeinen technischen und organisatorischen Information und ersetzt keine Rechtsberatung.

Häufige Fragen – technische Aspekte der Bildschirmüberwachung

Tools wie Wolfeye sind darauf ausgelegt, technisch schlank zu sein. Der Agent komprimiert Screenshots vor der Übertragung, und typische KMU-Netzwerke kommen mit der Last gut zurecht – insbesondere, wenn du die Anzahl der überwachten PCs begrenzt und das Screenshot-Intervall sinnvoll einstellst. Für konkrete Performance-Fragen in deiner Umgebung solltest du dein IT-Team oder deinen Dienstleister einbeziehen.

In diesem Beitrag geht es um die visuelle Ebene – also das, was auf dem Bildschirm von Firmenrechnern zu sehen ist. Wolfeye ist auf Live-Bildschirme und Screenshot-Verlauf ausgerichtet. Wenn du zusätzliche Telemetrie (z.B. detaillierte Logs, Software-Inventar, Fernwartung) brauchst, wird diese meist von separaten RMM- oder Endpoint-Management-Tools bereitgestellt. Verlasse dich immer auf die offizielle Produktdokumentation, bevor du Annahmen triffst.

Aus rein technischer Sicht könnte jedes Windows-Gerät, auf dem ein Agent installiert ist, Bildschirminhalte senden. Ob du einen solchen Agent auf privaten Geräten installieren darfst, ist jedoch eine komplexe rechtliche und organisatorische Frage. Dieser Beitrag empfiehlt oder bewertet dies nicht. Solche Szenarien solltest du immer mit qualifizierter Rechtsberatung klären, bevor du darüber nachdenkst.

Nein. Dieser Beitrag und das Demo-Video beschreiben technische Möglichkeiten und organisatorische Muster der Bildschirmüberwachung auf Firmenrechnern. Sie sind keine Rechtsberatung und sagen nicht, was in einem bestimmten Land, einer Branche oder einem Einzelfall zulässig ist. Für rechtliche Fragen musst du dich immer an fachkundige Experten in deiner Region wenden.

Fazit

Die Bildschirmüberwachung von Mitarbeitern auf Firmenrechnern ist technisch gesehen etwas sehr Konkretes: Ein Agent auf ausgewählten Rechnern erfasst den Bildschirm, sendet ihn verschlüsselt an ein Dashboard und baut bei Bedarf einen Screenshot-Verlauf auf.

Damit erhalten Inhaber, Führungskräfte und IT-Dienstleister eine visuelle Vorstellung davon, was auf wichtigen Firmenrechnern passiert – ohne eine große, komplexe Remote-Control-Landschaft aufzubauen. Du siehst, welche Tools verwendet werden, wie Abläufe auf dem Bildschirm laufen und was zu bestimmten Zeitpunkten zu sehen war.

Gleichzeitig hat die Technik klare Grenzen: Sie zeigt nur den Bildschirm von Geräten, auf denen der Agent installiert ist und innerhalb der von dir definierten Konfiguration. Sie ersetzt keine Verträge, keine internen Richtlinien und keinen rechtlichen Rahmen.

Wolfeye ist darauf ausgelegt, diese visuelle Ebene einfach und fokussiert bereitzustellen: Live-Bildschirme und Screenshot-Verlauf auf ausgewählten Firmenrechnern, schnell ausrollbar und leicht zu bedienen.

Jeder Einsatz von Monitoring-Software muss jedoch immer mit den gesetzlichen Regelungen vereinbar sein, die in deinem Land und in deiner Situation gelten. Ein pragmatischer Ansatz ist, zunächst die Technik zu verstehen, dann mit rechtlicher Beratung den Rahmen zu klären und schließlich ein kleines, klar definiertes Pilot-Setup auf Firmenrechnern zu gestalten – gemeinsam mit Geschäftsführung, IT und, wo nötig, juristischen Beratern.

Möchtest du verstehen, was bei der Bildschirmüberwachung auf deinen Firmenrechnern technisch möglich ist?

14 Tage kostenlos testen

Wolfeye ist Monitoring-Software. Jeder Einsatz muss mit den gesetzlichen Regelungen übereinstimmen, die in deinem Land und in deiner Situation gelten. Dieser Beitrag und das Demo-Video dienen nur der allgemeinen technischen und organisatorischen Information und stellen keine Rechtsberatung und keine Garantie für bestimmte Ergebnisse dar.

Für konkrete Rechtsfragen zur Überwachung von Mitarbeitern, externen Kräften oder Geräten wende dich bitte immer an qualifizierte Rechtsberatung in deinem Land. Nichts in diesem Beitrag oder auf dieser Seite ersetzt dies.