Insider Threats & Datenlecks: Wie Live-Bildschirm-Monitoring riskantes Verhalten früh sichtbar macht

Security-orientierter Praxisleitfaden für KMU und IT-Dienstleister: wie Live-Ansicht plus Screenshot-Verlauf die Früherkennung und Dokumentation auf firmenkontrollierten PCs unterstützen kann — nur wo rechtlich zulässig. Keine Rechtsberatung.

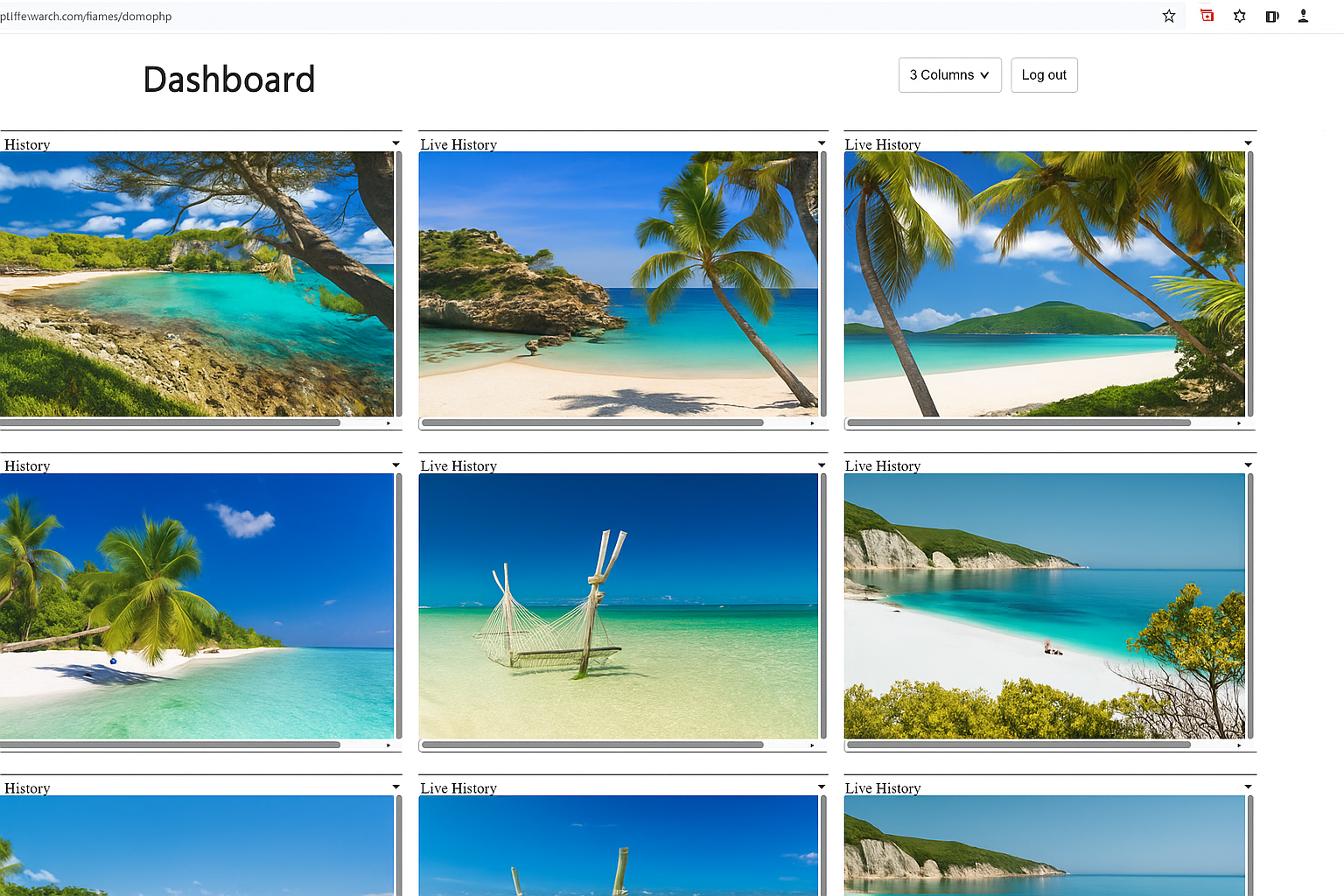

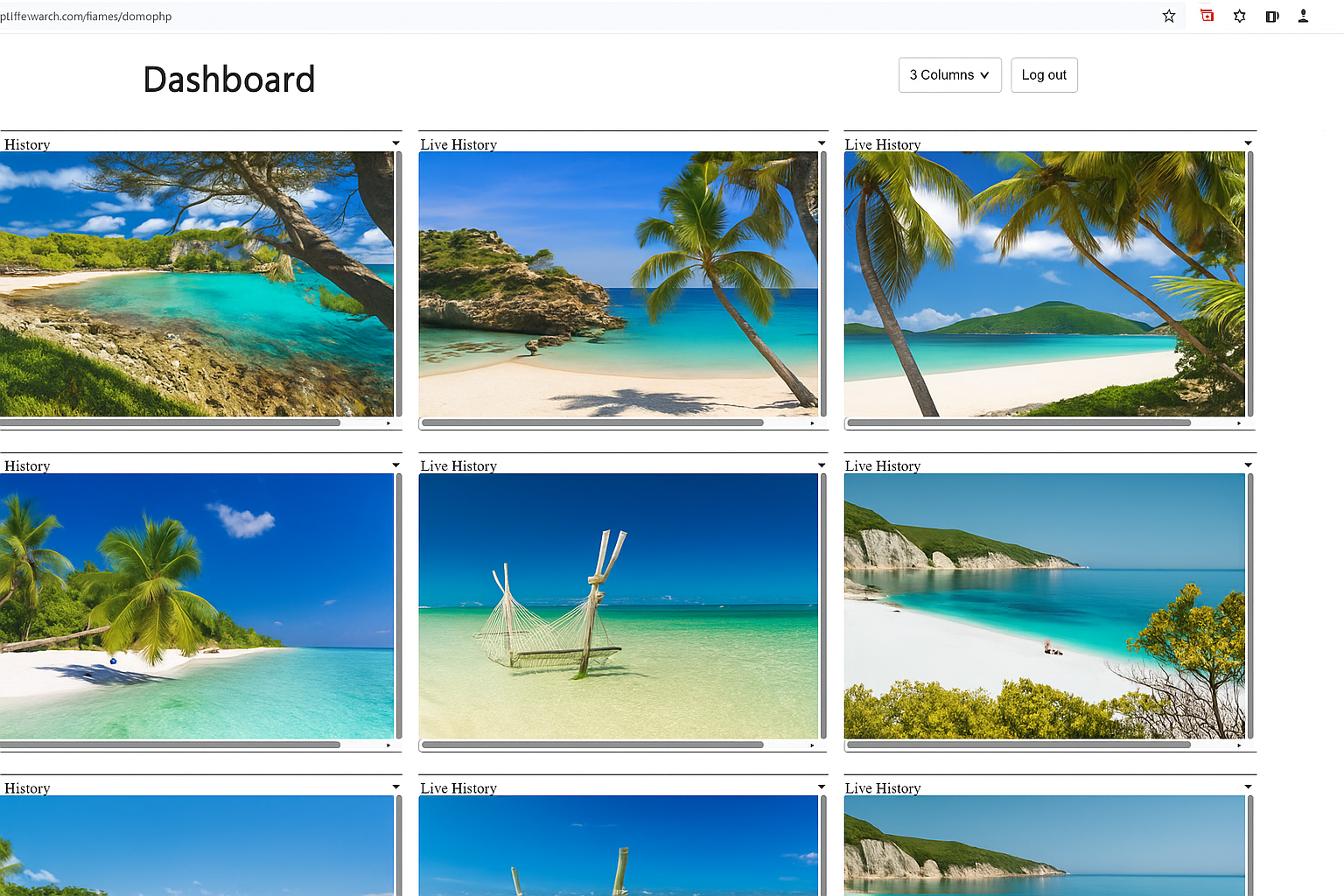

Veranschaulichtes Wolfeye-Dashboard mit mehreren firmenkontrollierten PCs. Jeder reale Einsatz von Monitoring muss mit geltenden Gesetzen, Verträgen und internen Richtlinien übereinstimmen.

Die größten Risiken kommen nicht immer von außen. Bei vielen Sicherheitsvorfällen in KMU ist das erste Warnsignal etwas, das man direkt am Bildschirm sieht: ungewöhnliche Exporte, sensible Daten in falschen Tools, Uploads in private Clouds oder Dateien, die plötzlich massenhaft verschoben werden.

Genau hier kann Live-Bildschirm-Monitoring (und optional Screenshot-Verlauf) helfen — nicht als Ersatz für EDR, Zugriffsmanagement, Logs oder DLP, sondern als zusätzliche Ebene visueller Verifikation, wenn etwas auffällig wirkt.

Typische Fragen von Inhabern und IT-Dienstleistern sind:

- „Wie erkenne ich riskantes Verhalten früh, bevor daraus ein Datenleck wird?“

- „Wie kann ich dokumentieren, was an einem Firmen-PC passiert ist?“

- „Gibt es einen pragmatischen Ansatz für KMU ohne SOC?“

Wichtig: Monitoring ist rechtlich sensibel. Ob du Monitoring-Software einsetzen darfst, für welche Zwecke (z.B. Schulungsüberwachung, Qualitätssicherung oder Sicherheit) und unter welchen Bedingungen (z.B. Information, Einwilligung, Richtlinien, Vertragsklauseln), hängt von den Gesetzen in den jeweils relevanten Ländern und deinem konkreten Setup ab.

Dieser Artikel ist keine Rechtsberatung. Er beschreibt nur technische Möglichkeiten und typische organisatorische Muster. Bevor du Wolfeye oder ein anderes Monitoring-Tool nutzt, hole bitte unabhängige Rechtsberatung in allen relevanten Jurisdiktionen ein und stelle sicher, dass interne Policies, Verträge und Informationspflichten eingehalten werden.

1. Warum Insider-Risiken und Datenlecks für KMU so schwierig sind

KMU haben oft kein eigenes Security Operations Team. Trotzdem verarbeiten sie:

- Kundendaten, Rechnungen, Verträge und Zahlungsinformationen,

- Know-how (Angebote, Preislisten, Produktpläne),

- Zugänge zu Cloud-Systemen, CRM, Ticketsystemen und Fileshares.

Typische Insider-Risiko-Szenarien (Beispiele) sind:

- Absicht (gezielte Weitergabe, frustrierte Mitarbeiter),

- Fahrlässigkeit (falscher Anhang, Upload in private Cloud),

- kompromittierte Accounts (Angreifer nutzt interne Konten – sichtbar wird es oft am Bildschirm).

Die Herausforderung ist selten „mehr Daten sammeln“, sondern zu definieren, worauf, wann und wie man schaut – ohne eine Überwachungskultur zu schaffen. Ein security-orientierter Ansatz fokussiert auf:

- firmenkontrollierte Geräte,

- zweckgebundenes Monitoring (z.B. Security-Fälle, Schulung, Qualität),

- begrenzte Zugriffe (nur berechtigte Rollen),

- klare Dokumentation und Rechtsprüfung.

2. Was Live-Bildschirm-Monitoring leisten kann (und was nicht)

Live-Bildschirm-Monitoring ist eine visuelle Ebene. Es kann helfen:

- auffällige Muster früh zu sehen (z.B. plötzlich massenhafte Datenbewegungen),

- Kontext zu prüfen (legitime Arbeit vs. Policy-Verstoß),

- Vorfälle zu dokumentieren (mit Screenshot-Verlauf, wenn aktiviert und sauber geregelt).

Es ersetzt keine Security-Basics. Für echte Sicherheit brauchst du weiterhin (Beispiele):

- Least Privilege, MFA, sauberes User-Lifecycle-Management,

- Endpoint Protection/EDR, Patching, Backups,

- Logs/Audit Trails in deinen Cloud-Systemen,

- Datenklassifizierung und ggf. DLP-Regeln.

Betrachte Wolfeye als praktisches Sichtbarkeits-Tool für Firmen-PCs: du siehst, was tatsächlich am Bildschirm passiert und kannst Auffälligkeiten schnell validieren — nur dort, wo es rechtlich zulässig ist.

Beispiel: ein Dashboard mit mehreren firmenkontrollierten PCs. Technische Veranschaulichung. Jeder reale Einsatz von Monitoring muss mit Gesetzen, Verträgen und internen Richtlinien übereinstimmen und kann je nach Land Information/Einwilligung erfordern.

3. Praktische Frühwarnsignale am Bildschirm (Security Use Case)

Ziel ist nicht „Mitarbeiter beobachten“, sondern hochriskante Muster früh zu erkennen. Je nach Umfeld können typische Bildschirm-Signale sein:

3.1 Ungewöhnliche Datenbewegungen

- große Exporte aus CRM/ERP, die zur Rolle nicht passen,

- massives Kopieren/verschieben vieler Dateien,

- auffälliges Komprimieren/Archivieren sensibler Ordner.

3.2 Transfers in nicht freigegebene Ziele

- Uploads in private Cloud-Accounts,

- Webmail für den Versand von Arbeitsdateien,

- File-Sharing außerhalb der erlaubten Toolchain.

3.3 „Policy-Mismatch“-Momente

- Zugriff auf vertrauliche Daten ohne nachvollziehbaren Zweck,

- Öffnen von Admin-Tools/Credential-Stores ohne Berechtigung,

- wiederholte Umgehungsversuche von Einschränkungen.

Das ist kein Beweis – es sind Signale, die (wo rechtlich zulässig) eine zeitlich begrenzte Prüfung rechtfertigen können. In einem sauber geregelten Setup definierst du:

- welche Gerätegruppen im Scope sind,

- welche Trigger Live-Checks auslösen dürfen,

- wer Zugriff aufs Dashboard hat,

- wie lange Screenshots (falls aktiviert) gespeichert werden.

4. Wie Wolfeye Security-Fälle auf Firmen-PCs technisch unterstützt

Technisch folgt Wolfeye Remote Screen einem einfachen Modell:

- Du installierst einen kleinen Agenten auf jedem firmenkontrollierten Windows-PC im Scope.

- Diese PCs erscheinen im Wolfeye-Dashboard als Grid.

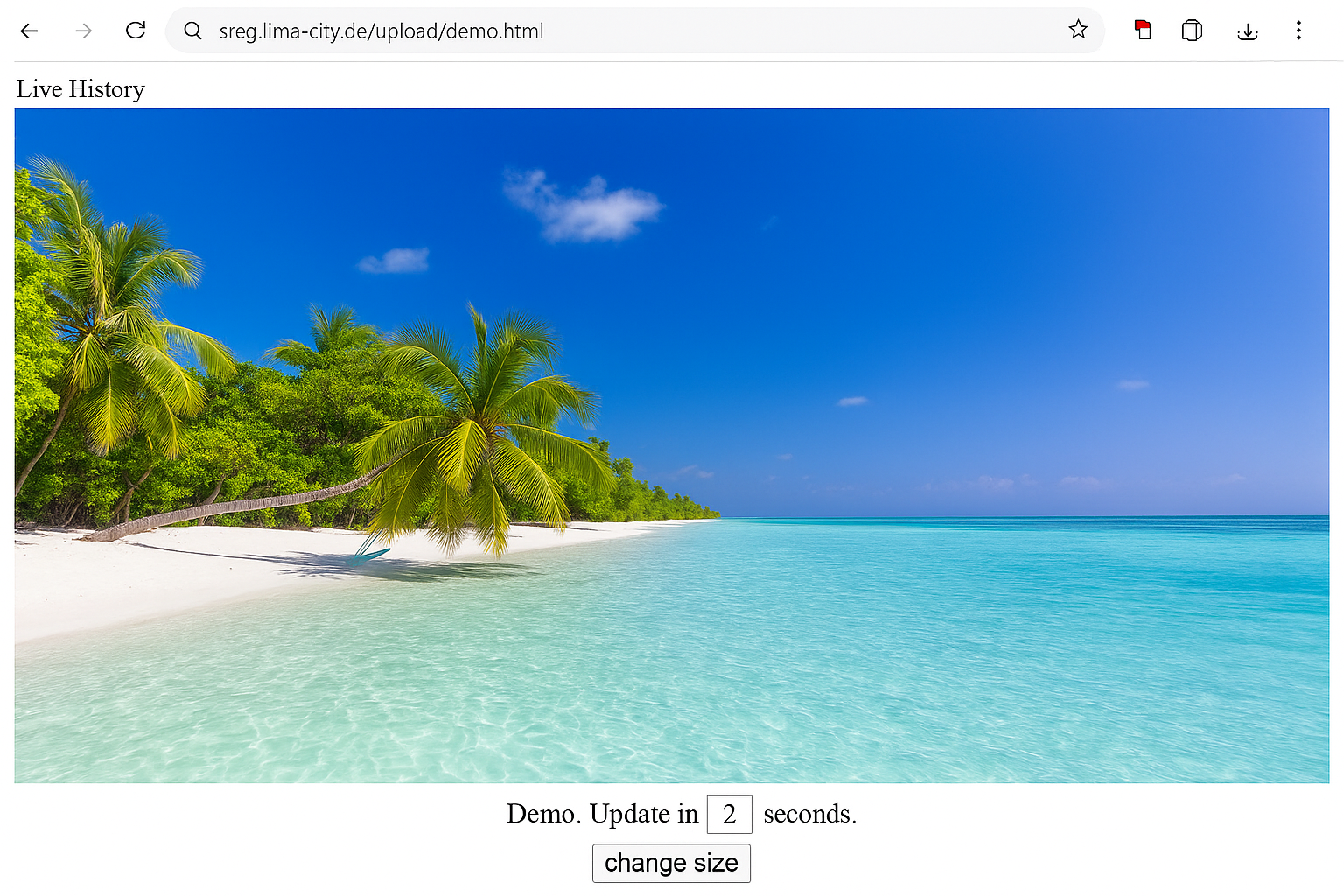

- Berechtigte Nutzer können einen PC in einer größeren Live-Ansicht öffnen.

- Optional: Screenshot-Verlauf aktivieren, um Abläufe über den Tag nachvollziehen zu können (Retention nur mit Rechts-/Compliance-Abstimmung).

Für Insider-Risiko-Prävention starten viele Organisationen mit High-Risk-Endpunkten, z.B.:

- Finance-PCs (Zahlungen/Rechnungen),

- Sales Ops PCs (CRM-Exporte),

- Support-PCs (Zugriff auf viele Kundenkonten),

- Shared Workstations im Backoffice.

Merke: technisch möglich heißt nicht automatisch zulässig. Nutze Monitoring nur, wenn du es in deinem Land und Use Case darfst und Nutzer dort informierst, wo es erforderlich ist.

Beispiel: Live-Ansicht eines firmenkontrollierten PCs. Technische Darstellung. Rechtliche Zulässigkeit hängt von Land, Zweck, Verträgen, Policies sowie Informations-/Einwilligungsanforderungen ab.

5. Einfacher KMU-Workflow: Erkennen → Validieren → Dokumentieren → Reagieren

Viele KMU nutzen einen pragmatischen Ablauf, der Dauerbeobachtung vermeidet und trotzdem Reaktionsfähigkeit verbessert:

5.1 Erkennen (triggerbasiert)

Trigger können operativ sein (z.B. Kundenhinweis) oder technisch (z.B. Alarm aus Endpoint Protection). Der Trigger kann eine zeitlich begrenzte Prüfung rechtfertigen — wo rechtlich zulässig.

5.2 Validieren (kurzer Live-Check)

Eine kurze Live-Ansicht klärt Kontext: legitime Arbeit, Fehler, oder klarer Policy-Verstoß? So reagierst du nicht blind auf Gerüchte oder unvollständige Logs.

5.3 Dokumentieren (falls Screenshot-Verlauf aktiv ist)

Screenshot-Verlauf kann interne Dokumentation unterstützen, um den Ablauf zu verstehen. Zugriff und Aufbewahrung müssen rechtlich/policy-seitig geregelt sein.

5.4 Reagieren (mit IT + Management)

Reaktion folgt euren internen Incident-Prozessen: Zugänge begrenzen, betroffene Systeme isolieren (wenn nötig), Credentials rotieren, Stakeholder einbinden (IT/Security, Management, HR, Rechtsberatung). Dieser Artikel gibt keine Rechtsberatung für arbeitsrechtliche oder investigative Schritte.

6. Rechtlicher Hinweis & Disclaimer (bitte lesen)

Dieser Beitrag beschreibt technische Möglichkeiten und organisatorische Muster. Er ist keine Rechtsberatung.

Ob du Live-Bildschirm-Monitoring und Screenshot-Verlauf einsetzen darfst, hängt ab von:

- den Gesetzen in allen relevanten Ländern,

- deinem konkreten Use Case (z.B. Security, Schulung, Qualität),

- ob Nutzer informiert werden müssen und/oder einwilligen müssen,

- Arbeitsverträgen, Kundenverträgen und internen Richtlinien.

Hole vor dem Einsatz immer qualifizierte Rechtsberatung ein. Nutze Monitoring nicht „standardmäßig“, sondern zweckgebunden, mit klaren Rollen, dokumentiertem Scope und begrenztem Zugriff.

7. Video: Insider Threats & Datenlecks — wie Live Screen Monitoring schützt

Das folgende Video zeigt eine technische Demo, wie Live-Ansicht und Screenshot-Verlauf Insider-Risiken auf firmenkontrollierten PCs unterstützen können.

Wichtig: Das Video dient nur der technischen Veranschaulichung und ersetzt keine Rechtsberatung. Stelle vor dem Einsatz sicher, dass Monitoring in deinem Land und für deinen Use Case erlaubt ist, und informiere Nutzer dort, wo es erforderlich ist.

Video: „Insider Threats & Data Leaks — How Live Screen Monitoring Protects Your Company“. Nur technische Demo; keine Rechtsberatung.

Häufige Fragen – Insider-Risiken & Datenlecks

Nein. Wolfeye liefert visuelle Bildschirm-Sichtbarkeit (Live-Ansicht und optionaler Screenshot-Verlauf). Es ergänzt Security Controls, ersetzt aber kein DLP, EDR, Zugriffsmanagement, Audit Logs oder Incident Response.

Das ist der empfohlene organisatorische Ansatz. Beschränke Dashboard-Zugriff auf definierte Rollen (z.B. Inhaber, Security-Verantwortliche, vertrauenswürdiger IT-Dienstleister) und dokumentiere Scope und Zweck.

Technisch ja, solange es firmenkontrollierte Windows-PCs mit installiertem Agenten sind. Ob du Shared Workstations überwachen darfst, hängt vom Landesrecht und euren Policies ab — hole Rechtsrat ein.

Das ist nicht nur technisch. Aufbewahrung muss mit Rechts-/Compliance-Beratung nach Land, Zweck und internen Regeln festgelegt werden. Prinzip: begrenzt, zweckgebunden, dokumentiert.

Fazit

Insider-Risiken und Datenlecks sind häufig am Bildschirm sichtbar, bevor daraus ein echter Vorfall wird.

Aus technischer und organisatorischer Sicht kann Live-Bildschirm-Monitoring helfen, um:

- auffällige Signale schnell mit kurzen Live-Checks zu validieren,

- Kontext zu verstehen und False Alarms zu reduzieren,

- Sequenzen mit Screenshot-Verlauf zu dokumentieren (wo aktiviert und sauber geregelt).

Praktisch: Scope definieren (nur Firmen-PCs), Trigger definieren (keine Dauerbeobachtung), Zugriff begrenzen, Rechtsrat einholen, dann ein fokussiertes Pilotprojekt auf High-Risk-Endpunkten umsetzen.

Möchtest du sehen, wie ein security-orientiertes Live-Dashboard auf euren Firmen-PCs aussehen könnte?

14 Tage kostenlos testen

Wolfeye ist Monitoring-Software für firmenkontrollierte PCs. Jeder Einsatz muss mit den Gesetzen und Vorschriften in allen relevanten Ländern, deiner Branche und deinem konkreten Use Case (z.B. Schulungsüberwachung, Qualitätssicherung oder Security-Fälle) übereinstimmen. In vielen Jurisdiktionen können vorherige Information, ausdrückliche Einwilligung, Vertragsklauseln und zusätzliche Compliance-Maßnahmen erforderlich sein. Dieser Beitrag und das eingebettete Video dienen nur der allgemeinen technischen und organisatorischen Information und stellen keine Rechtsberatung und keine Zusage zur rechtlichen Zulässigkeit dar.

Bevor du Monitoring-Software wie Wolfeye einsetzt, solltest du immer mit unabhängiger Rechtsberatung in allen relevanten Ländern klären, ob und wie du firmenkontrollierte PCs (z.B. zur Schulungsüberwachung, Qualitätssicherung oder in Security-Fällen) überwachen darfst und unter welchen Bedingungen Nutzer informiert werden müssen oder einwilligen sollen.