Seguridad TI + Productividad para PYMES – con datos reales de pantalla

Cómo los proveedores TI utilizan Wolfeye para hacer visibles riesgos cibernéticos y pérdida de tiempo en trabajo remoto. Con ejemplo, cifras modelo y plan de 14 días (no es asesoría legal).

Una PYME con 12 empleados remotos ve correos sospechosos una y otra vez y tiempos de respuesta lentos en soporte.

Un empleado pasa frecuentemente tiempo en sitios claramente riesgosos – en plena jornada laboral.

El proveedor TI decide añadir software de monitoreo como Wolfeye a las medidas de seguridad existentes.

En una evaluación interna de ejemplo, la empresa estima aprox. un 35% menos sitios claramente riesgosos y un 30% más de tiempo productivo tras varias semanas – con el mismo equipo.

Importante: Son cifras modelo de un caso de ejemplo, no una promesa general.

Si puedes usar monitoreo (información a empleados, consentimiento, comité de empresa, políticas internas, etc.) depende por completo de las leyes laborales y de protección de datos aplicables.

Foto: Pexels (CC0) – Remote-Team & Sicherheit (Symbolbild)

El doble desafío: Riesgos cibernéticos + pérdida de tiempo

Muchas PYMES, especialmente con equipos remotos o híbridos, enfrentan un doble problema:

1. Riesgos cibernéticos: Diversos informes muestran que las pequeñas y medianas empresas son objetivo frecuente de phishing, ransomware y ataques de ingeniería social.

Un solo clic en un sitio o archivo manipulado puede generar daños graves.

2. Pérdida de productividad: En muchas encuestas y estudios, empresas informan que una parte notable del tiempo de trabajo se va en navegación privada, redes sociales o noticias – sobre todo en home office.

El porcentaje real varía mucho según sector, cultura y estilo de liderazgo.

El origen común: poca transparencia sobre lo que realmente ocurre durante la jornada, tanto en seguridad como en productividad.

Wolfeye: Monitoreo en segundo plano como capa adicional de seguridad y decisión

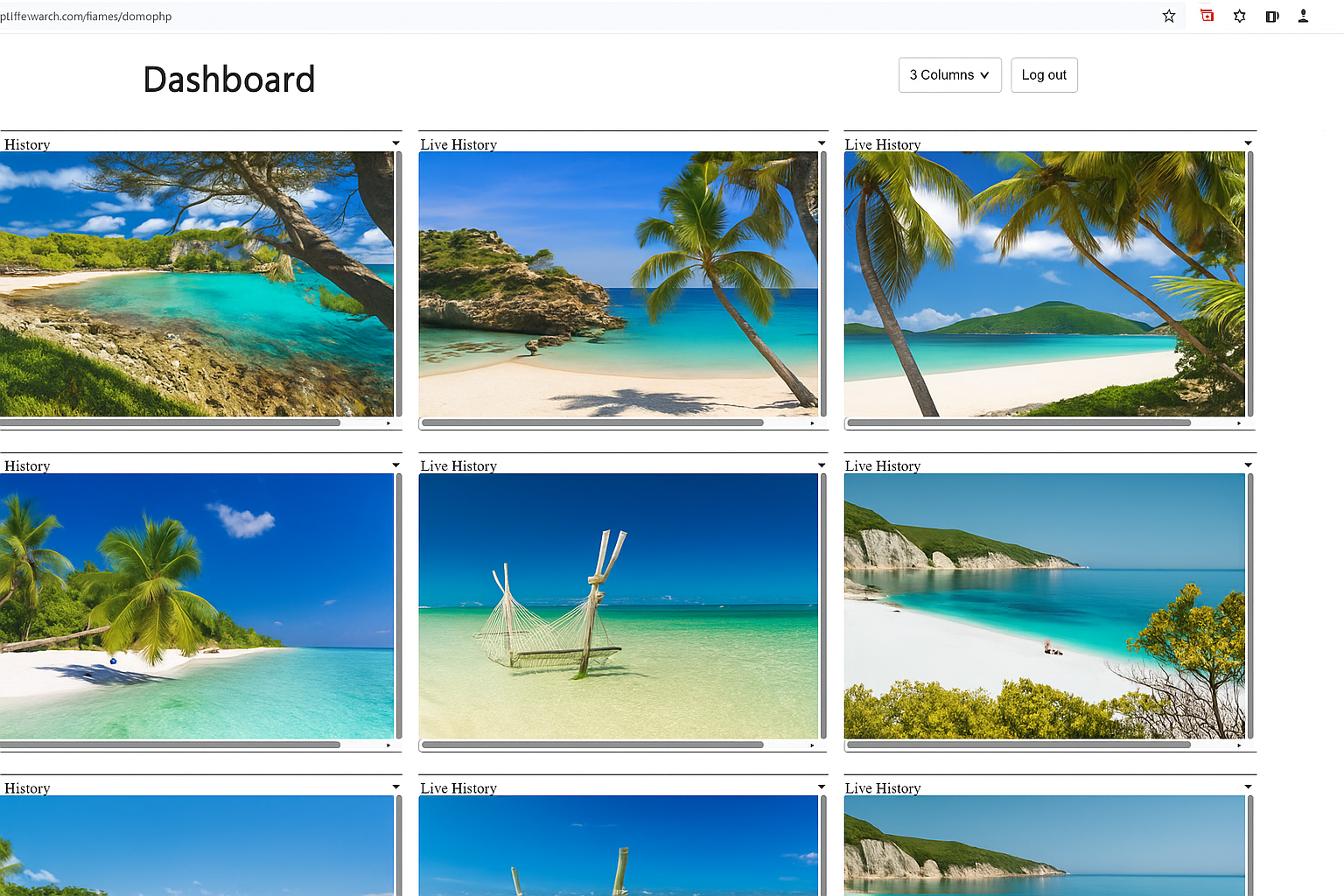

Wolfeye es un software de monitoreo que puede configurarse para funcionar en segundo plano sin interferir con el trabajo diario.

En el servidor se actualizan capturas de pantalla de los PCs a intervalos cortos (por ejemplo cada pocos segundos, según configuración).

En el modo por defecto, solo se mantiene la captura actual – cada nueva imagen reemplaza a la anterior.

Mientras la función de historial esté desactivada, esto no genera un archivo permanente de capturas.

Opcionalmente se puede activar un historial de capturas, donde se guardan imágenes en un directorio de historial a intervalos definidos.

Los detalles sobre intervalos, ubicación y accesos deben documentarse en tu política de privacidad y en políticas internas.

Con estos datos, tu cliente puede, por ejemplo, identificar:

- acceso repetido a sitios claramente riesgosos,

- tiempo inusual en actividades privadas,

- y cómo se distribuyen las fases de foco y distracción a lo largo del día.

Caso de ejemplo: PYME logística con 12 PCs – menos riesgo, más output (cálculo modelo)

Una PYME logística con 12 PCs Windows ya usa antivirus, firewall y filtros de correo. Sin embargo, siguen llegando enlaces y adjuntos sospechosos.

El proveedor TI implementa Wolfeye (tras aclarar privacidad y reglas internas).

En los primeros días, el panel muestra patrones claros:

- dos empleados visitan repetidamente sitios muy dudosos,

- varias horas por semana se van en redes sociales, vídeo y comunicación privada,

- hay largos períodos de inactividad entre cambios de ticket.

- formación específica sobre phishing y descargas peligrosas,

- bloques de foco donde la navegación privada está prohibida,

- KPIs sencillos (tickets/día, tiempos de respuesta).

- la actividad claramente riesgosa en la web se reduce de forma notable,

- las horas productivas aumentan de forma visible,

- y se pueden evitar incidentes costosos.

Tu ventaja como proveedor TI

1. Valor doble: Apoyas la ciberseguridad y la eficiencia del equipo remoto al mismo tiempo.

2. Ingresos recurrentes: Licencias, instalación, soporte continuo e informes opcionales.

3. Posicionamiento estratégico: En lugar de “solo mantenemos la TI funcionando”, puedes decir:

“Te ayudamos a reducir riesgos y mejorar la productividad remota con datos reales.”

4. Complemento, no sustituto: Wolfeye complementa antivirus, EDR, firewalls y MDM – no los sustituye.

Foto: Unsplash (CC0) – Monitoring-Dashboard (Symbolbild)

Por qué el monitoreo discreto suele funcionar bien en PYMES

El monitoreo muy visible y pesado suele generar resistencia, trucos para evadirlo y desconfianza.

Muchos casos reales muestran que los empleados sólo cambian su comportamiento de forma temporal cuando se sienten observados constantemente.

Un monitoreo discreto bien enmarcado – con reglas claras, objetivos definidos y base legal sólida – puede en cambio:

- aportar datos realistas durante períodos largos,

- permitir medidas específicas (formación, optimización de procesos),

- y reducir discusiones sobre “productividad percibida”.

Tu plan de 14 días: Introducir Wolfeye de forma jurídicamente correcta (ejemplo, no es asesoría legal)

- Día 1: Comprobar si Wolfeye encaja con la infraestructura del cliente (Windows, servidor, conectividad). Obtener primera opinión legal (responsable de protección de datos, abogado, comité de empresa según corresponda).

- Día 2–4: Instalar Wolfeye en PCs seleccionados (unos 5 minutos por PC) y, dentro del marco legal, empezar a recopilar datos sin exponer públicamente a personas concretas.

- Día 5: Identificar junto con el cliente los sitios más riesgosos y los principales ladrones de tiempo. Enfocarse en patrones, no en “culpables”.

- Día 6: Definir medidas técnicas (p. ej. bloqueo de dominios mediante filtro DNS, actualización de políticas de seguridad).

- Día 7: Definir bloques de foco y reglas sencillas (p. ej. sin webs privadas de 9–11 h).

- Día 8: Realizar una breve formación de seguridad y concienciación (unos 15 minutos vía Teams/Zoom).

- Día 9–12: Observar la evolución: menos sitios riesgosos, más tickets cerrados, tiempos de respuesta más estables.

- Día 13: Preparar un resumen antes/después (cualitativo + algunas métricas, como ejemplo, no como promesa).

- Día 14: Si los resultados son positivos, formalizar el uso de Wolfeye y las reglas de monitoreo en políticas o acuerdos internos.

Valores antes/después a modo de ejemplo (cifras modelo)

Nota: Las siguientes cifras son valores de ejemplo de un escenario modelo – no una garantía de resultados específicos.

| Métrica | Antes (ejemplo) | Tras ~30 días (ejemplo) | Tendencia |

|---|---|---|---|

| Visitas a sitios claramente riesgosos/día | 18 | 5 | clara disminución |

| Horas productivas/semana | 24 | 33 | aumento notable |

| Pérdida de tiempo evidente | 16 h | 7 h | fuerte disminución |

Preguntas frecuentes

Técnicamente Wolfeye está diseñado para funcionar en segundo plano y no llamar la atención en el uso diario. Sin embargo, si es obligatorio informar a los empleados, cómo hacerlo y si necesitas su consentimiento depende por completo de las leyes laborales y de protección de datos y de los acuerdos internos.

Si Wolfeye está activo y el PC afectado está conectado, una persona autorizada puede ver la pantalla en intervalos cortos y reaccionar más rápido. Aun así, las medidas técnicas como antivirus, EDR y filtros de correo siguen siendo imprescindibles.

No. Wolfeye complementa herramientas existentes (firewall, antivirus, MFA, EDR) y no las sustituye. Aporta visibilidad adicional para identificar patrones y riesgos.

En el modo por defecto, solo se mantiene en el servidor la captura actual; cada nueva imagen reemplaza a la anterior. Mientras el historial esté desactivado, esto no crea un archivo permanente de capturas.

Cuando se activa el historial, las capturas se almacenan en intervalos definidos. Debes describir detalles sobre almacenamiento, retención y acceso en tu política de privacidad.

Las licencias comienzan en unos 80 $ por PC y año. Ver precios actuales →

Sí – puedes probar Wolfeye 14 días sin coste, ideal para un piloto pequeño. Iniciar demo →

Conclusión

La seguridad TI y la productividad no tienen por qué estar en conflicto – pueden reforzarse mutuamente.

Con software de monitoreo como Wolfeye, tú como proveedor TI ganas transparencia adicional sobre sitios riesgosos, patrones críticos y ladrones de tiempo –

siempre y cuando la implantación sea jurídicamente correcta y bien comunicada.

Los porcentajes mencionados en este artículo son cálculos modelo.

Cuánto cambian realmente los riesgos y la productividad en tus clientes depende de muchos factores (situación inicial, cultura, procesos, marco legal).

Si quieres ver cómo se ve Wolfeye en un entorno remoto o híbrido real, el siguiente paso lógico es un piloto de 14 días con un cliente seleccionado.