Cómo investigar actividad sospechosa en un PC de empresa

Un playbook repetible para PYMES y proveedores IT: vista en vivo para “ahora” y (opcional) historial para reconstruir lo ocurrido — decisiones basadas en hechos, no en suposiciones.

Key takeaways (léelo primero)

- No adivines: el triaje en vivo aclara qué hay en pantalla ahora.

- Reconstruye por tiempo: si hay historial, usa marcas de tiempo para reconstruir pasos.

- Muchos casos no son maliciosos: fricción de proceso y falta de formación son comunes.

- Documenta mínimo: solo lo necesario y de forma factual.

- Acceso restringido: dashboard como panel admin (menor privilegio).

Guía técnica. La legalidad varía por país y caso — consúltalo con profesionales.

Contenido

- 1) Qué es “sospechoso” (señales + alcance)

- 2) Triaje en vivo: qué revisar en 2–5 minutos

- 3) Historial: reconstruir la línea de tiempo (si está activado)

- 4) Plantilla de línea de tiempo (copy/paste)

- 5) Decisiones: benigno vs formación vs escalado de seguridad

- 6) Flujo MSP: cómo investigar de forma segura para clientes

- 7) Vídeo

- FAQ

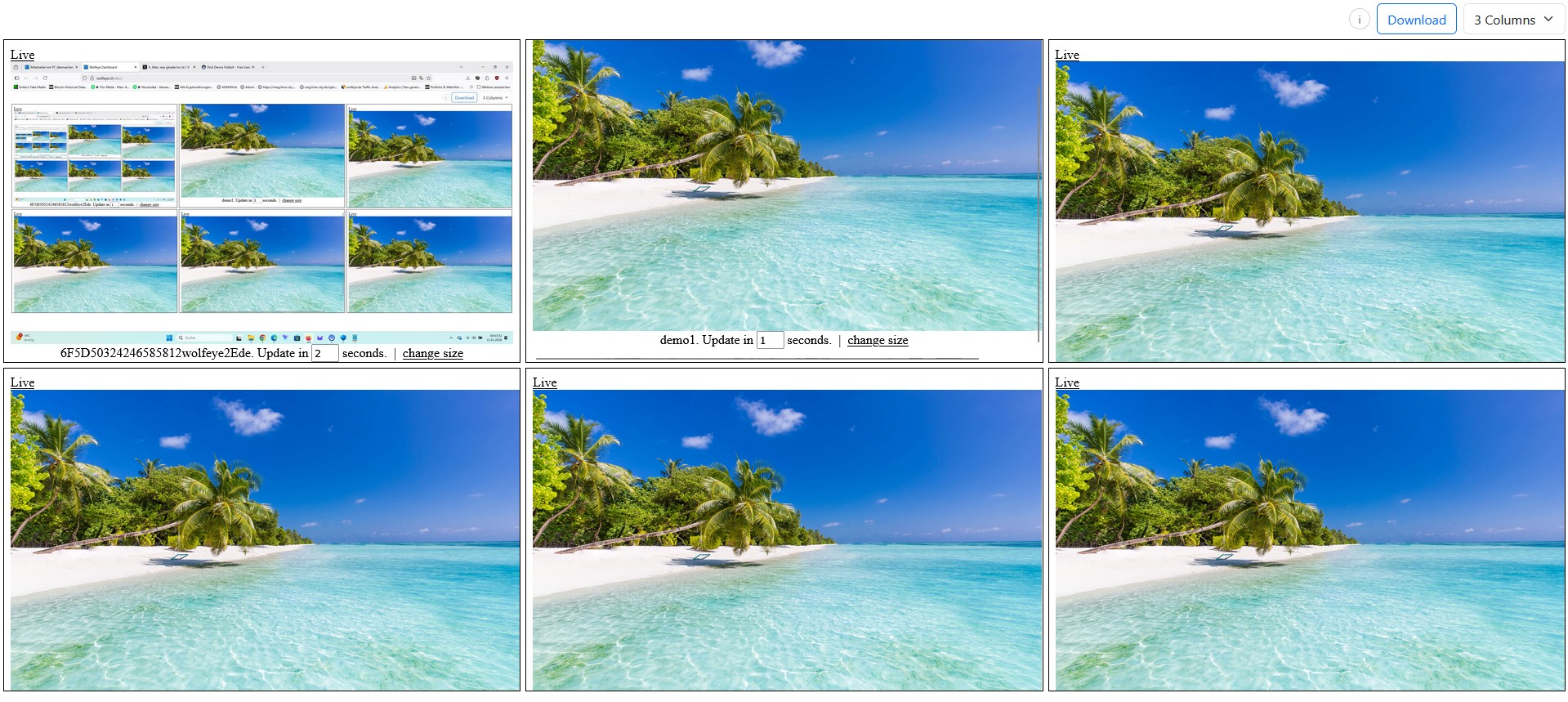

Usa la cuadrícula como radar y haz zoom a un PC cuando necesites detalle.

A veces algo no encaja: los resultados no coinciden con las horas declaradas, un cliente se queja de respuestas lentas mientras el agente dice que “trabajó todo el tiempo”, o notas un comportamiento raro en un PC concreto. En esos momentos no quieres adivinar. Quieres responder técnicamente dos preguntas:

(1) ¿Qué está pasando ahora? (vista en vivo)

(2) ¿Qué pasó antes? (historial, si está activado)

Este artículo convierte eso en un flujo simple: triaje rápido en vivo, luego (si hace falta) reconstrucción por tiempo y, por último, una decisión basada en lo que realmente se vio en pantalla. Pensado para PYMES y MSP/proveedores IT que gestionan PCs Windows corporativos.

Aviso de cumplimiento y legal (sin asesoría legal): El software de monitorización solo debe usarse si es legal en tu país y para tu caso de uso (por ejemplo formación, QA o seguridad). En muchas jurisdicciones debes informar y/o obtener consentimiento. Este artículo es información técnica. Obtén asesoría jurídica independiente antes de desplegar o investigar y aplica políticas, transparencia y controles de acceso.

1) Qué es “sospechoso” (señales + alcance)

En operaciones reales, “actividad sospechosa” suele empezar como una señal, no como prueba. El objetivo es validar contexto rápido y evitar reacciones exageradas.

1.1 Señales comunes

- Desajuste de output: horas vs poco progreso visible.

- Quejas del cliente: lentitud, errores, pasos omitidos.

- Comportamiento raro del PC: popups, herramientas nuevas, instaladores, bucles de error.

- Trigger de seguridad: alerta AV/EDR, phishing, reporte interno.

1.2 Define el alcance antes de mirar

- Qué PC(s): empieza por uno concreto (alcance estrecho).

- Ventana de tiempo: “últimos 30 min” o “ayer 14:00–16:00”.

- Propósito: formación/QA/seguridad (documentado internamente).

- Quién puede ver: acceso solo a roles autorizados.

Regla anti-caos

Vista en vivo = triaje (corto y dirigido). Historial = línea de tiempo (solo si lo necesitas). Evita vigilancia constante.

2) Triaje en vivo: qué revisar en 2–5 minutos

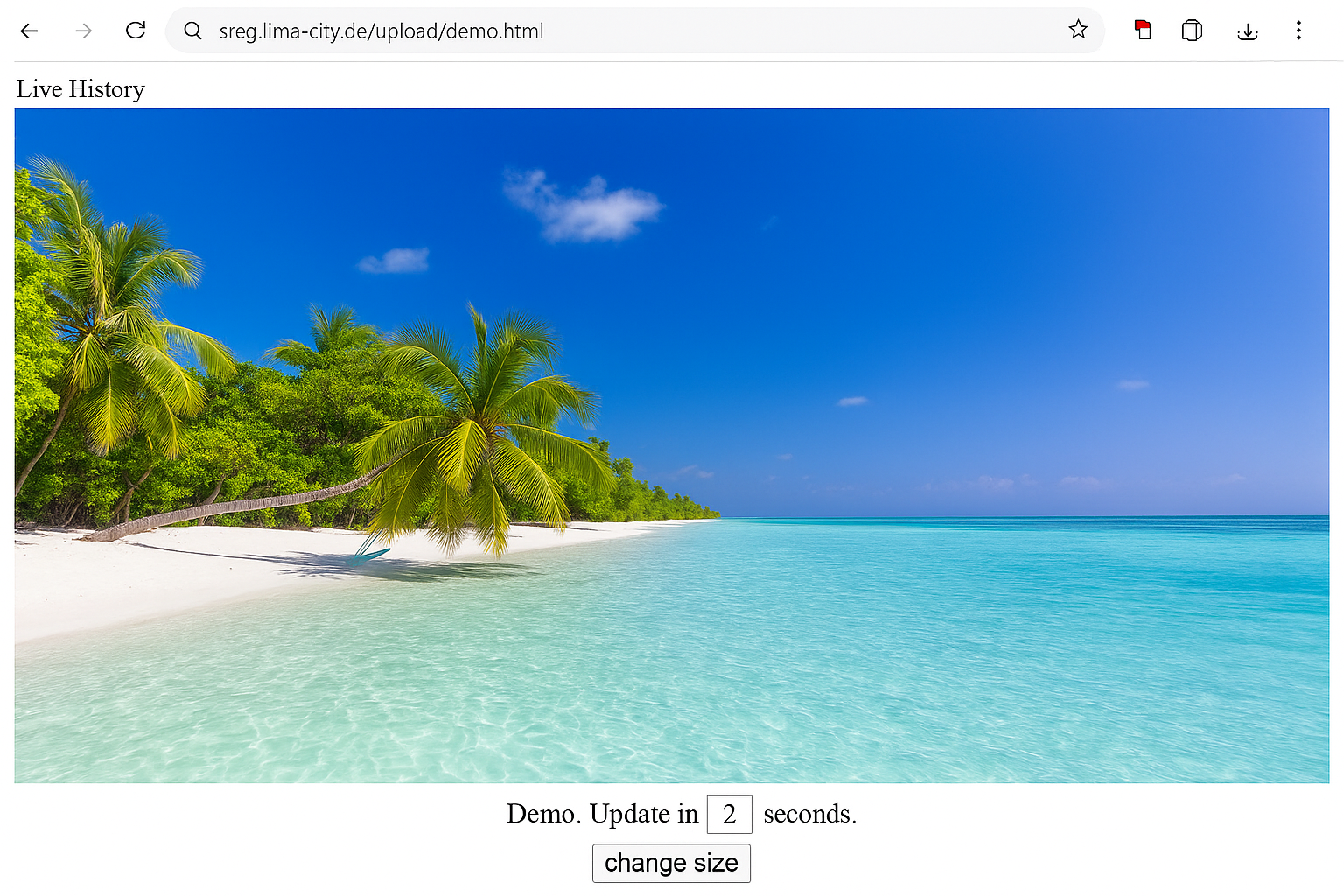

La vista en vivo responde “¿qué pasa ahora?”. En un setup típico, se basa en capturas periódicas (a menudo ~cada 2–3 segundos, según configuración). Su propósito es claridad rápida.

2.1 Cuadrícula primero, luego zoom

- Abre el dashboard: escaneo rápido (pantallas congeladas, diálogos repetidos, ventanas raras).

- Selecciona el PC objetivo: abre vista grande.

- Confirma contexto: qué web/app/ventana está activa.

2.2 Checklist de señales on-screen

- Web: webmail personal, clouds, file sharing, shopping/streaming/social (contexto).

- Apps: herramientas remotas no aprobadas, instaladores, apps “portables”.

- Diálogos: prompts de credenciales, warnings, errores repetidos.

- Movimiento de datos: exportes masivos, copias/renombrados, compresión, uploads.

2.3 Preguntas rápidas (anota respuestas)

- ¿Parece trabajo legítimo para ese rol?

- ¿Está atascado (formación/soporte) o hay indicadores fuertes de riesgo?

- ¿Requiere contención inmediata o un seguimiento ordenado?

Notas factuales

Registra lo visible (hora, app, web). Evita interpretar intención. Para acciones laborales/HR: proceso interno + asesoría legal.

La cuadrícula da visión rápida; la vista grande da detalle para investigar.

3) Historial: reconstruir la línea de tiempo (si está activado)

La vista en vivo no responde “¿qué pasó antes?”. Para eso sirve el historial — solo si lo activaste y solo en PCs donde realmente necesitas una timeline.

3.1 Concepto técnico: “en vivo” no significa “guardado”

En setups basados en capturas, la captura actual se envía para mostrarla en el dashboard y la anterior se sobrescribe. Por eso, sin historial no hay timeline: solo ves “ahora”.

3.2 Activa historial con intención (elige intervalo)

- 1 minuto: mucho detalle para incidentes cortos.

- 5 minutos: equilibrio práctico para muchas PYMES.

- 10 minutos: más ligero, útil para patrones (menos detalle).

3.3 Reconstrucción paso a paso

- Define ventana: inicio/fin.

- Revisa por timestamps: qué app/web aparece en cada punto.

- Marca transiciones: exporte, compresión, upload, instalador.

- Contrasta: tickets, quejas, alertas AV/EDR.

Menos es más

Historial excesivo genera ruido. Mantén alcance y retención limitados y alineados con políticas y asesoría legal.

4) Plantilla de línea de tiempo (copy/paste)

Una plantilla consistente hace que las investigaciones sean más rápidas y seguras. Copia esto en tu sistema de tickets/incidentes.

Incident timeline worksheet

INCIDENTE ID: Reportado por: Fecha / hora (zona): Dispositivo (PC): Usuario / rol: Trigger (por qué sospecha): ALCANCE - Ventana de tiempo: - Chequeo en vivo a las: - Historial activado? (sí/no) - Intervalo (si sí): VISTA EN VIVO (AHORA) - Qué se ve en pantalla? - Web/app/ventana? - Errores/avisos? - Indicadores fuertes? (sí/no) LÍNEA DE TIEMPO (PASADO) [Hora] [Qué se ve] [Notas] 14:05 Export CRM Inicia exporte 14:10 Herramienta de архив Carpeta comprimida 14:15 Página de upload/webmail Destino visible 14:20 Vuelve a herramientas Contexto incierto DECISIÓN - Benigno / esperado? - Formación/coaching? - Escalado de seguridad? Acciones: Próximo review: Owner:

Define quién puede documentar y acceder según políticas y asesoría legal.

Vista grande para detalles durante la investigación (no para vigilar todo el día).

5) Decisiones: benigno vs formación vs escalado de seguridad

Tras triaje y, si procede, timeline, normalmente acabas en uno de estos tres escenarios.

5.1 A: Benigno / trabajo esperado

- Documenta “contexto confirmado”.

- Cierra el loop con quien lo solicitó.

5.2 B: Fricción de proceso o falta de formación (muy común)

- Detecta cuello de botella: accesos, SOP, herramientas, rework.

- Mejora: SOP, coaching, permisos/herramientas.

- Revisión corta después (trigger-based, no constante).

5.3 C: Escalado de seguridad (trátalo como incidente)

Si hay indicadores fuertes (instaladores desconocidos, exportes masivos, destinos no aprobados), sigue tu proceso interno. Ejemplos:

- Involucra a IT/seguridad y management.

- Contención según política (aislar equipo si aplica).

- Rotación de credenciales según proceso.

- Preservación de evidencias con tooling formal.

Nota: decisiones laborales/HR y legalidad son específicas por país. Obtén asesoría legal antes de acciones sensibles.

6) Flujo MSP: investigar de forma segura para clientes

Para MSP, la visibilidad acelera soporte e incidentes, pero necesita gobernanza.

6.1 Checklist MSP

- Contrato: confirmación de alcance.

- Roles del cliente: quién solicita y quién ve resultados.

- Separación: dashboards/naming/accesos por cliente.

- Triggers: revisiones por incidente/QA/formación, no vigilancia permanente.

Idea de empaquetado (MRR)

- Starter: setup + piloto + naming + hardening de acceso.

- Operations: revisión mensual + playbook QA/formación.

- Security workflow: integración con runbook de incidentes (cliente decide).

Alinea siempre con políticas del cliente y asesoría legal local.

7) Vídeo: investigar actividad sospechosa (live + history)

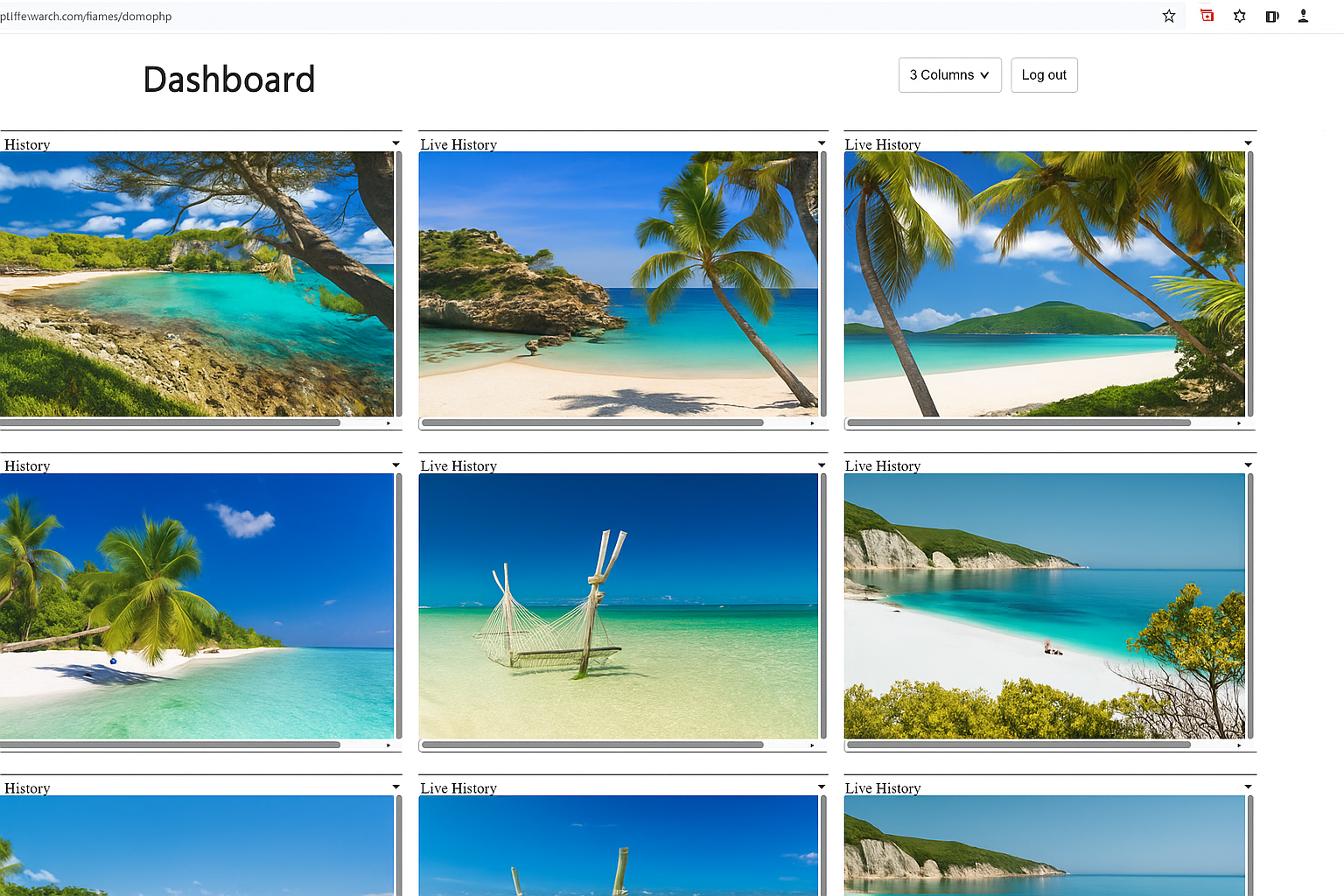

El vídeo muestra: dashboard en vivo, zoom a un PC y (si está activado) revisión de historial por fecha y hora.

Recordatorio (sin asesoría legal): úsalo solo si es legal en tu país y caso. Informa y obtén consentimiento cuando corresponda. Consulta asesoría jurídica independiente antes del despliegue.

FAQ – Investigación con vista en vivo + historial

No. Normalmente se basa en capturas periódicas (a menudo ~2–3 segundos, según configuración).

No. Es opcional y debe activarse de forma intencional (intervalo 1/5/10 min, etc.).

Flujo por triggers: triaje corto cuando hay motivo y historial solo si necesitas timeline.

Sí, si el PC corporativo está conectado y tiene acceso a internet.

Solo roles autorizados. Menor privilegio, contraseñas fuertes y propósito documentado.

Conclusión

Cuando algo no cuadra, el objetivo no es “mirar más”, sino tener claridad antes. Un triaje breve en vivo muestra lo que ocurre ahora. Y, si activaste historial, puedes reconstruir una línea de tiempo para decidir con hechos.

Modelo simple: triaje → timeline → decisión. Mantén el alcance pequeño, documenta de forma factual, restringe acceso e integra el flujo en soporte/QA/seguridad.

Recordatorio final (sin asesoría legal): úsalo solo si es legal en tu país y caso. Informa y obtén consentimiento cuando corresponda. Consulta asesoría jurídica independiente antes de uso en producción.

¿Quieres probar este flujo en tus propios PCs corporativos?

Reserva una demo y empieza tu prueba gratisWolfeye es software de monitorización. Su uso debe cumplir siempre las leyes aplicables en todos los países relevantes, en tu sector y en tu caso de uso (por ejemplo formación, QA o seguridad). En muchas jurisdicciones, la licitud depende de informar previamente a los usuarios y/o obtener consentimiento. Este artículo y el vídeo son solo información técnica/organizativa y no constituyen asesoría legal ni garantía de licitud.