Wie Screen-Monitoring technisch funktioniert (unter der Haube)

Screenshot-Pipeline, HTTPS und praktische Zugriffskontrolle — für KMU und IT-Dienstleister/MSPs. Technisch, keine Rechtsberatung.

Key Takeaways (kurz vorab)

- „Live“ ist oft Screenshot-basiert (Update alle paar Sekunden), nicht Video-Streaming.

- HTTPS schützt Daten unterwegs — aber Sicherheit steht und fällt mit Zugriffskontrolle.

- Größtes Risiko ist Zugriff: Dashboard/URL wie Admin-Zugang behandeln (Least Privilege + Rotation).

- Retention bewusst wählen: History standardmäßig AUS, bei Bedarf minimale Fenster definieren.

- Zweckgebundene Workflows: Onboarding, QA, Support-Triage, Incident-Kontext — nicht Dauerbeobachtung.

Technischer Guide. Zulässigkeit ist länder- und fallabhängig — bitte mit qualifizierter Rechtsberatung klären.

Inhalt

- 1) Was du bei „Live-Monitoring“ wirklich siehst

- 2) Screenshot-Pipeline (Capture → Komprimieren → Senden → Anzeigen)

- 3) HTTPS/TLS: was es schützt (und was nicht)

- 4) Zugriffsmuster, die es sicher machen

- 5) Performance: Intervall, Kompression, Auflösung

- 6) Copy/Paste-Hardening-Checklist (KMU & MSP)

- 7) Vendor-Sicherheitsfragen (copy/paste)

- 8) MSP-Modell: Multi-Client, Trennung, Least Privilege

- Video

- FAQ

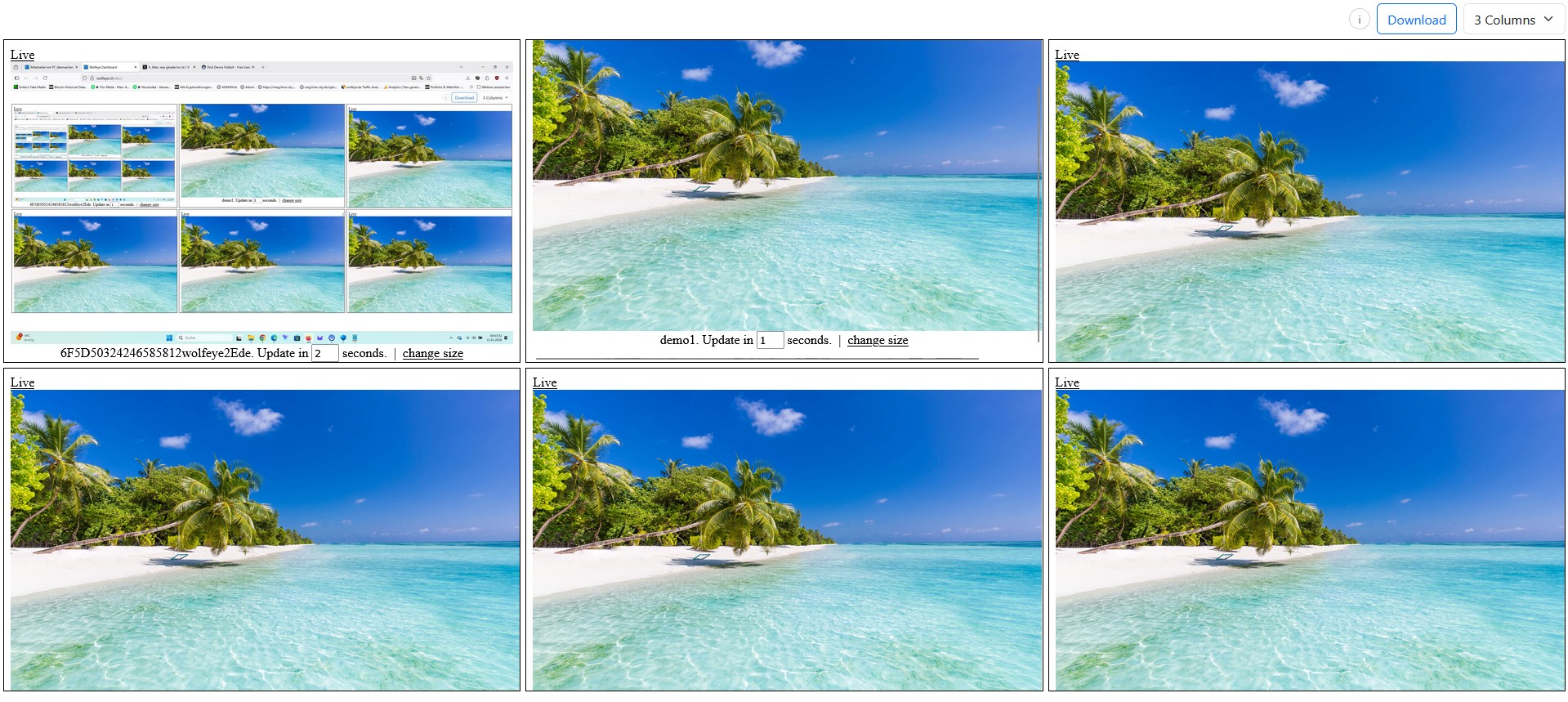

Grid = schneller Überblick. Dann nur bei Bedarf in die Einzelansicht zoomen.

Viele stellen sich bei „Employee Screen Monitoring“ schweres Video-Streaming oder „Spyware“ vor. In echten KMU/MSP-Rollouts ist „Live“ häufig viel simpler: regelmäßige Screenshots + ein sicheres Dashboard, damit autorisierte Rollen schnell sehen können, was auf einem Windows-PC sichtbar ist — ohne Remote-Control und ohne ständige Störung.

Dieser Artikel erklärt den technischen Datenfluss (Capture → Kompression → Übertragung → Anzeige), was HTTPS/TLS tatsächlich schützt, und welche Zugriffsmuster in der Praxis wirklich zählen.

Wichtiger Hinweis (keine Rechtsberatung): Monitoring ist rechtlich sensibel und hängt von Land, Verträgen, Use Case (Schulung/QA/Security-Triage) sowie Informations- und Einwilligungspflichten ab. Dieser Beitrag ist nur technische und organisatorische Information. Nutze Monitoring-Software nur, wenn es im jeweiligen Land und Use Case zulässig ist, setze Policies/Transparenz um, wo erforderlich, und hole unabhängige Rechtsberatung in allen relevanten Jurisdiktionen ein.

1) Was du bei „Live-Monitoring“ wirklich siehst

In vielen KMU-Tools bedeutet „Live“: nahe Echtzeit per Refresh, nicht ein permanenter Remote-Desktop-Stream.

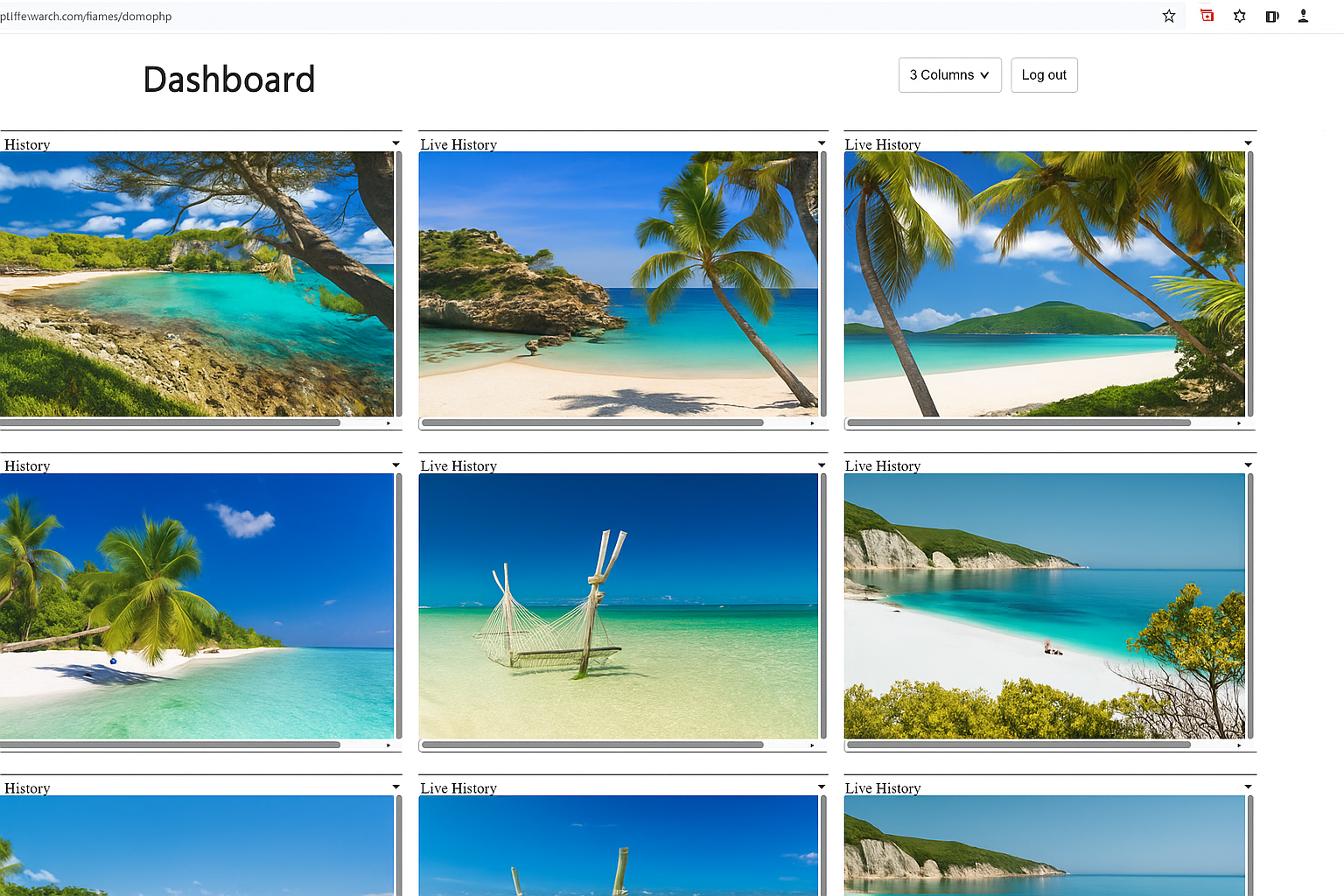

- Grid-Ansicht: viele PCs auf einmal, schnelle Mustererkennung.

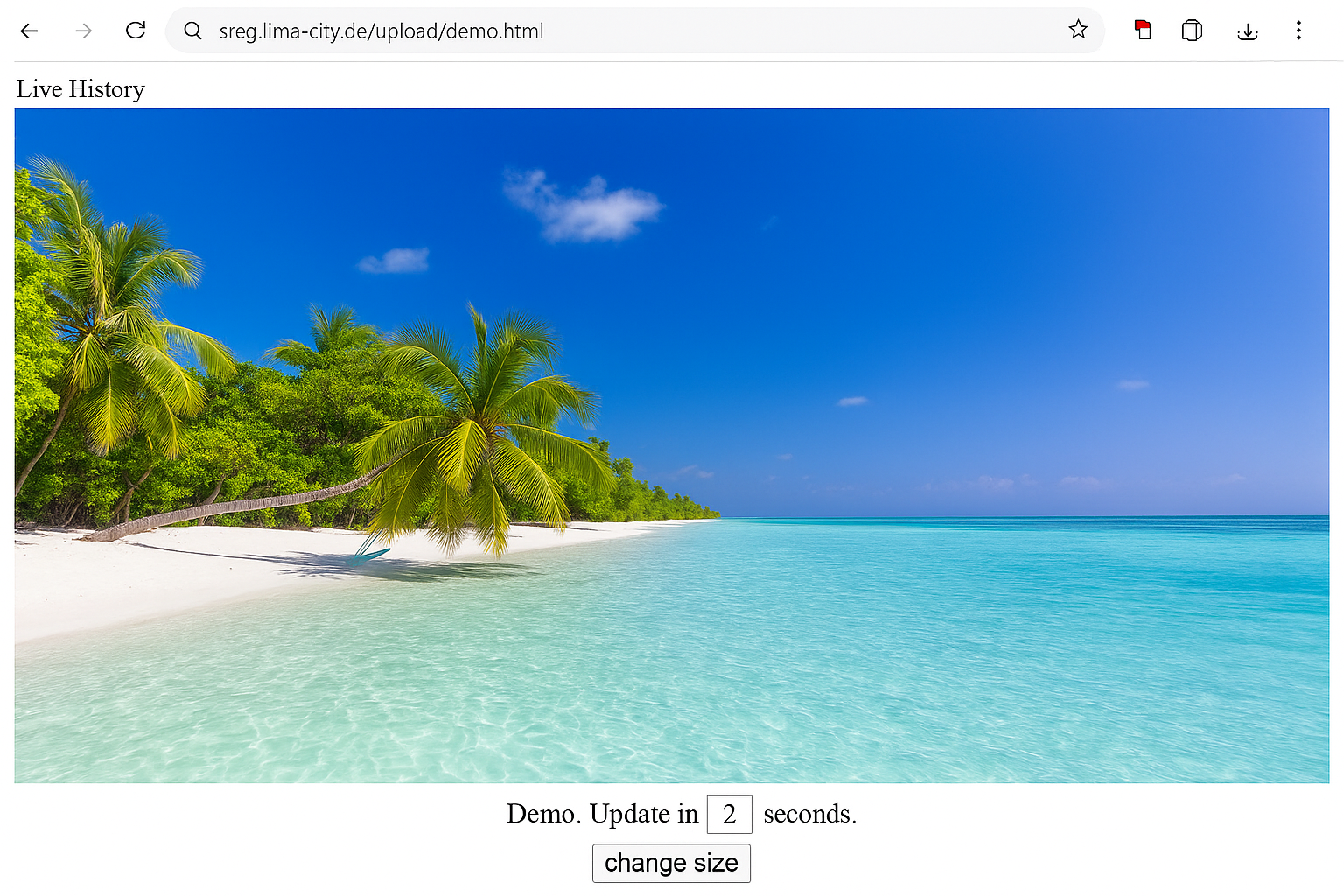

- Einzelansicht: groß für Details (Schulung, QA, Incident-Klärung).

- Optionale History: Snapshots für später — nur wenn bewusst aktiviert.

Faustregel

Wenn du kontrollieren musst (Maus/Keyboard übernehmen), nimm Remote-Desktop. Wenn du schnell sehen willst, was auf vielen PCs passiert: Live-Sichtbarkeit.

Monitoring-Dashboards sind für „Overview first“ gebaut: Sichtbarkeit ohne Kontrolle.

2) Screenshot-Pipeline (Capture → Komprimieren → Senden → Anzeigen)

So wird „Live“ technisch greifbar — indem du dem Datenfluss folgst.

2.1 Capture

Ein kleiner Client auf dem Windows-PC erfasst, was aktuell auf dem Bildschirm sichtbar ist (je nach Setup ein oder mehrere Monitore).

2.2 Komprimieren (warum das entscheidend ist)

Rohdaten wären riesig. Deshalb wird pro Update meist ein Bild (z.B. JPEG) erzeugt und komprimiert.

- Qualität = Textlesbarkeit vs Bandbreite.

- Auflösung = 4K größer als 1080p.

- Intervall = alle 2–3s wirkt sehr live, kostet mehr Upload.

2.3 Übertragen

Der Client sendet das komprimierte Bild an Server/Dashboard — häufig als HTTPS-Traffic. Das ist robust in vielen Netzwerken und lässt sich gut steuern.

2.4 Anzeigen

Das Dashboard lädt pro PC das neueste Bild und refreshed per Timer. Darum wirkt Screenshot-basiert „live“, ohne Video-Streaming.

Warum Screenshot-basiertes „Live“ so beliebt ist

Einfach, grid-tauglich und oft leichter als Video — bei gleichzeitig echtem Kontext.

Einzelansicht für Details: Schulung, QA, Support-Triage, Incident-Klärung — zweckgebunden.

3) HTTPS/TLS: was es schützt (und was nicht)

„Wir nutzen HTTPS“ ist gut — aber du solltest wissen, was das wirklich bedeutet.

3.1 Was HTTPS schützt

- Vertraulichkeit unterwegs: Verschlüsselung reduziert Mitlesen/Interception im Transport.

- Integrität: reduziert Manipulation auf dem Weg.

- Server-Authentizität: Zertifikate helfen, den richtigen Endpoint zu verifizieren.

3.2 Was HTTPS nicht löst

- Schwache Zugriffskontrolle: geteilte Links/Passwörter bleiben ein Risiko.

- Zu breite Berechtigungen: zu viele Viewer = Organisationsrisiko.

- Retention/Storage: History braucht bewusstes Retention- und Zugriffskonzept.

Praktischer Takeaway

HTTPS ist notwendig, aber nicht ausreichend. Zugriff + Least Privilege + Retention-Disziplin sind entscheidend.

4) Zugriffsmuster, die es sicher machen

Live-Sichtbarkeit ist mächtig. Behandle es wie ein Admin-System. Diese Muster halten es sauber und sicher.

4.1 Account-basierter Zugriff (ideal für Teams)

- Jeder Viewer hat einen eigenen Account.

- Rollen (Owner, Supervisor, Helpdesk, Client-Admin) lassen sich sauber trennen.

- Zugriff ist bei Offboarding schnell entziehbar.

4.2 Link/URL-basierter Zugriff (nur mit Hygiene)

Wenn Live-Views über „private URLs“ geöffnet werden, behandle die URL wie ein Passwort:

- Keine Live-URLs in unkontrollierte Chats/Tickets kopieren.

- Links bei Rollenwechsel oder Verdacht rotieren/revoken.

- Zusatzschutz, wo möglich (Passwort, IP-Restriktion, .htaccess, MFA upstream).

4.3 Least Privilege & Scope

- Wer darf schauen? so wenige wie nötig.

- Welche PCs? Zugriff pro Gruppe/Use Case begrenzen.

- View-only bevorzugen für viele Rollen.

4.4 Retention/History (optional, aber sensibel)

History kann QA- oder Incident-Timelines unterstützen — erhöht aber Sensibilität. Standard: AUS. Wenn AN:

- Minimale Retention definieren (Tage statt Monate).

- History-Zugriff auf kleinere Gruppe beschränken.

- Zweck schriftlich festhalten (QA-Sampling, Incident-Review, Training).

5) Performance: Intervall, Kompression, Auflösung

Performance lässt sich fast immer über drei Stellschrauben steuern: Intervall, Kompression, Auflösung. Ziel: „live genug“ ohne Bandbreitenverschwendung.

5.1 Einfaches Modell

Bandbreite ≈ Bildgröße × Bilder pro Minute. Reduziere entweder die Bildgröße (Qualität/Auflösung) oder die Frequenz (Intervall).

5.2 Praktische Defaults für KMU-Pilots

| Workflow | Live-Intervall | Warum |

|---|---|---|

| Grid-Scan (viele PCs) | ~3–5 Sekunden | Wirkt live, meist guter Kompromiss |

| Schulung/Onboarding (Detail) | ~2–3 Sekunden | Reaktionsschneller fürs Guiding |

| Support-Triage | ~3–5 Sekunden | Kontext schnell bestätigen |

| Optionale History | 1–10 Minuten (zweckgebunden) | Timeline ohne Dauer-Storage |

Pilot-Tipp

Starte mit 10 PCs, messe CPU/Netzwerk, skaliere dann. Nicht „maximales Live“ überall konfigurieren, bevor du den Bedarf kennst.

6) Copy/Paste-Hardening-Checklist (KMU & MSP)

Diese Liste hilft dir, das Setup sicher und zweckgebunden zu halten.

Hardening-Checklist (copy/paste)

HARDENING — LIVE SCREEN VISIBILITY (KMU/MSP) ZWECK & SCOPE [ ] Zweck definiert (max 1–2): Onboarding / QA / Support-Triage / Incident-Klärung [ ] Scope begrenzt (Pilot zuerst): 3–10 PCs, dann bewusst skalieren [ ] Nur firmenkontrollierte Windows-PCs (owned/administered) ZUGRIFFSKONTROLLE [ ] Named Accounts für Viewer (bevorzugt) [ ] Least Privilege: wer sieht welche PCs [ ] Rollen trennen: view-only vs admin [ ] Offboarding: Zugriff sofort entziehen URL / LINK-HYGIENE (WENN LINKS GENUTZT WERDEN) [ ] Live-URLs wie Passwörter behandeln [ ] Keine URLs in unkontrollierte Chats/Tickets [ ] Links rotieren/revoken bei Rollenwechsel oder Verdacht [ ] Zusatzschutz wo möglich (.htaccess, IP-allowlist, Passwort, MFA upstream) RETENTION (HISTORY) [ ] History standardmäßig AUS [ ] Wenn AN: Zweck dokumentiert + minimale Retention [ ] Weniger Personen dürfen History als Live-View [ ] Verantwortliche Person für Retention/Löschung OPERATIV [ ] Trigger-basierter Einsatz (keine Dauerbeobachtung) [ ] Security-Review nach Pilot (Rollen, Scope, Retention) [ ] Landabhängige Legal/Policy Steps mit Counsel geklärt

Operative Vorlage. Rechtliche Anforderungen sind land- und fallabhängig — bitte unabhängige Rechtsberatung einholen.

7) Vendor-Sicherheitsfragen (copy/paste)

Wenn du ein Tool auswählst (KMU) oder standardisieren willst (MSP): Diese Fragen helfen, echte Sicherheit von Marketing zu unterscheiden.

Vendor-Fragen (copy/paste)

VENDOR SECURITY QUESTIONS — LIVE SCREEN MONITORING TRANSPORT & VERSCHLÜSSELUNG 1) Wird alles per HTTPS/TLS gesendet? Welche TLS-Versionen? 2) Validiert der Client Zertifikate korrekt? 3) Schutz gegen Replay/Tampering? AUTHENTIFIZIERUNG 4) Named Accounts (empfohlen) oder Shared Links? 5) MFA verfügbar oder via SSO/Gateway erzwingbar? 6) Passwort-Policy konfigurierbar? AUTORISIERUNG 7) Viewer pro PC/Gruppe beschränkbar? 8) View-only vs Admin trennbar? 9) Offboarding: Zugriff schnell revoken? RETENTION & HISTORY 10) History optional und standardmäßig AUS? 11) Intervalle & Retention-Fenster konfigurierbar? 12) History-Zugriff separat beschränkbar? AUDIT 13) Audit-Logs: wer hat wann was gesehen? 14) Export möglich? INFRA 15) Wo wird verarbeitet/gespeichert (Regionen, Optionen)? 16) Security/Incident-Kontakt dokumentiert? OPERATIV 17) Erwartete Bandbreite bei typischen Settings? 18) Updates/Builds signiert, Integrity-Checks? 19) Rollenwechsel: Rotation/Revoke von Zugriff? 20) Gibt es ein sicheres Rollout-Playbook?

Vergleichs-Tool. Finale Anforderungen hängen von deinem Umfeld und Compliance ab.

8) MSP-Modell: Multi-Client, Trennung, Least Privilege

Für MSPs ist die Kernfrage: nicht „können wir Screens sehen?“, sondern „wie trennen und begrenzen wir Zugriff sauber pro Kunde?“

- Client-Trennung: Techniker sehen nur die Kunden, für die sie zuständig sind.

- Rollen-Tiers: Helpdesk (view-only), Senior Tech (limitiert), Owner (Admin).

- Rollout-Workflow: erst ein Team/Abteilung, Naming standardisieren, dann skalieren.

- Positionierung: Fokus auf operativen Nutzen (Support-Triage/Onboarding/QA) statt „Überwachung“.

MSP-Paket (praktisch)

Als Managed Visibility Add-on anbieten: schnellere Triage, bessere Schulung, Incident-Klärung — mit striktem Zugriff und dokumentiertem Zweck.

Video: Wie Screen-Monitoring technisch funktioniert

Dieses Video zeigt den technischen Kern: Datenübertragung, HTTPS und Zugriffskontrolle in der Praxis.

Reminder (keine Rechtsberatung): Monitoring nur nutzen, wenn es im Land und Use Case zulässig ist. Wo erforderlich: informieren und Einwilligung einholen. Bitte vor Rollout unabhängige Rechtsberatung einholen.

Video: „How Employee Screen Monitoring Works - Technically Data Transfer, HTTPS and Access Control“.

FAQ – Screen-Monitoring technisch (HTTPS, Zugriff, Pipeline)

Nein. Remote Desktop ist Kontrolle. Live-View ist Sichtbarkeit (oft view-only) mit Grid-Überblick.

Oft nicht. Viele Tools liefern „live“ per schnellen Screenshot-Updates statt Video.

HTTPS schützt den Transport. Sicherheit hängt zusätzlich an Zugriff, Rollen, Least Privilege und Link-Hygiene.

Nur wenn du QA/Timeline brauchst. Standard: AUS. Wenn AN: minimale Retention und begrenzter Zugriff.

Zweck definieren, trigger-basiert nutzen, Zugriff stark begrenzen und Workflows dokumentieren.

Fazit

Technisch ist Live-Screen-Monitoring meist eine klare Pipeline: Capture → Komprimieren → HTTPS → Anzeige. Der kritische Teil ist weniger „Technik“ als Zugriffskontrolle und operatives Verhalten.

Mit Least Privilege, sauberer Rotation/Offboarding, bewusster Retention und zweckgebundenen Workflows (Schulung, QA, Support-Triage, Incident-Klärung) bleibt Live-Sichtbarkeit leichtgewichtig und kontrollierbar — gerade im KMU/MSP-Umfeld.

Reminder (keine Rechtsberatung): Zulässigkeit hängt von Land und Use Case ab. Bitte unabhängige Rechtsberatung einholen.

Willst du sehen, wie Live-Sichtbarkeit auf euren firmenkontrollierten Windows-PCs aussieht?

Demo buchen & 14 Tage kostenlos testenWolfeye ist Monitoring-Software. Jeder Einsatz muss mit den Gesetzen und Vorschriften in allen relevanten Ländern, deiner Branche und deinem konkreten Use Case übereinstimmen (z.B. Schulung, Qualitätssicherung oder Sicherheit). In vielen Jurisdiktionen hängt die Zulässigkeit u.a. von vorheriger Information der Nutzer und Einwilligung ab. Dieser Beitrag und das eingebettete Video dienen nur der allgemeinen technischen und organisatorischen Information und stellen keine Rechtsberatung und keine Zusage zur rechtlichen Zulässigkeit dar.