Cómo funciona el monitoreo de pantalla (por dentro)

Pipeline de capturas, HTTPS y control de acceso práctico — para PYMES y MSP. Solo técnico, sin asesoría legal.

Puntos clave (léelo primero)

- La “vista en vivo” suele ser por capturas (cada pocos segundos), no vídeo continuo.

- HTTPS protege los datos en tránsito, pero la seguridad real depende del control de acceso.

- El mayor riesgo es el acceso: trata el dashboard/URL como acceso admin (least privilege + rotación).

- Retención intencional: historial OFF por defecto; si ON, ventanas mínimas.

- Uso con propósito: onboarding, QA, triaje de soporte, contexto de incidentes — no vigilancia constante.

Guía técnica. La legalidad varía por país y caso — consúltalo con profesionales.

Contenido

- 1) Qué ves realmente en “monitoreo en vivo”

- 2) Pipeline de capturas (capturar → comprimir → enviar → mostrar)

- 3) HTTPS/TLS: qué protege (y qué no)

- 4) Patrones de control de acceso que lo hacen seguro

- 5) Rendimiento: intervalo, compresión, resolución

- 6) Checklist de hardening (copy/paste)

- 7) Cuestionario para evaluar proveedores (copy/paste)

- 8) Modelo MSP: varios clientes, separación y least privilege

- Vídeo

- FAQ

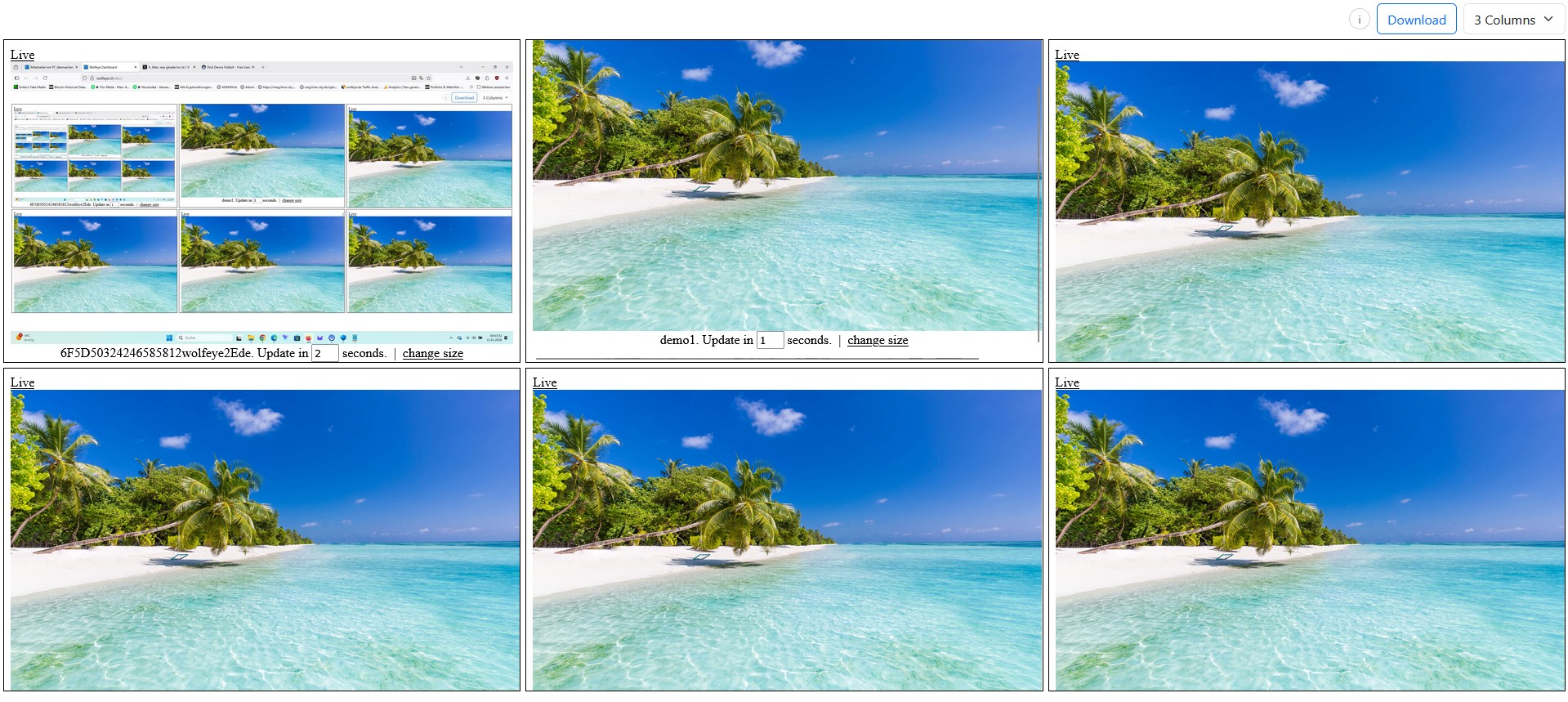

El grid es el “radar”: overview rápido y zoom solo cuando hace falta.

Cuando alguien oye “monitoreo de pantalla”, suele imaginar streaming de vídeo pesado o algo invasivo. En despliegues reales en PYMES/MSP, la “vista en vivo” suele ser más simple: capturas frecuentes + un dashboard seguro para que roles autorizados vean lo que aparece en una pantalla Windows — con mínima fricción.

En este artículo verás el flujo técnico (capturar → comprimir → enviar → mostrar), qué HTTPS/TLS protege de verdad y, sobre todo, los patrones de acceso que hacen que este tipo de visibilidad sea segura en la práctica.

Aviso importante (sin asesoría legal): La monitorización es legalmente sensible y depende del país, contratos, caso de uso (formación, QA, triaje de seguridad) y obligaciones de información/consentimiento. Este artículo es solo información técnica y organizativa. Usa monitorización solo donde sea legal y apropiado, aplica políticas/transparencia cuando corresponda y obtén asesoría jurídica independiente en las jurisdicciones relevantes.

1) Qué ves realmente en “monitoreo en vivo”

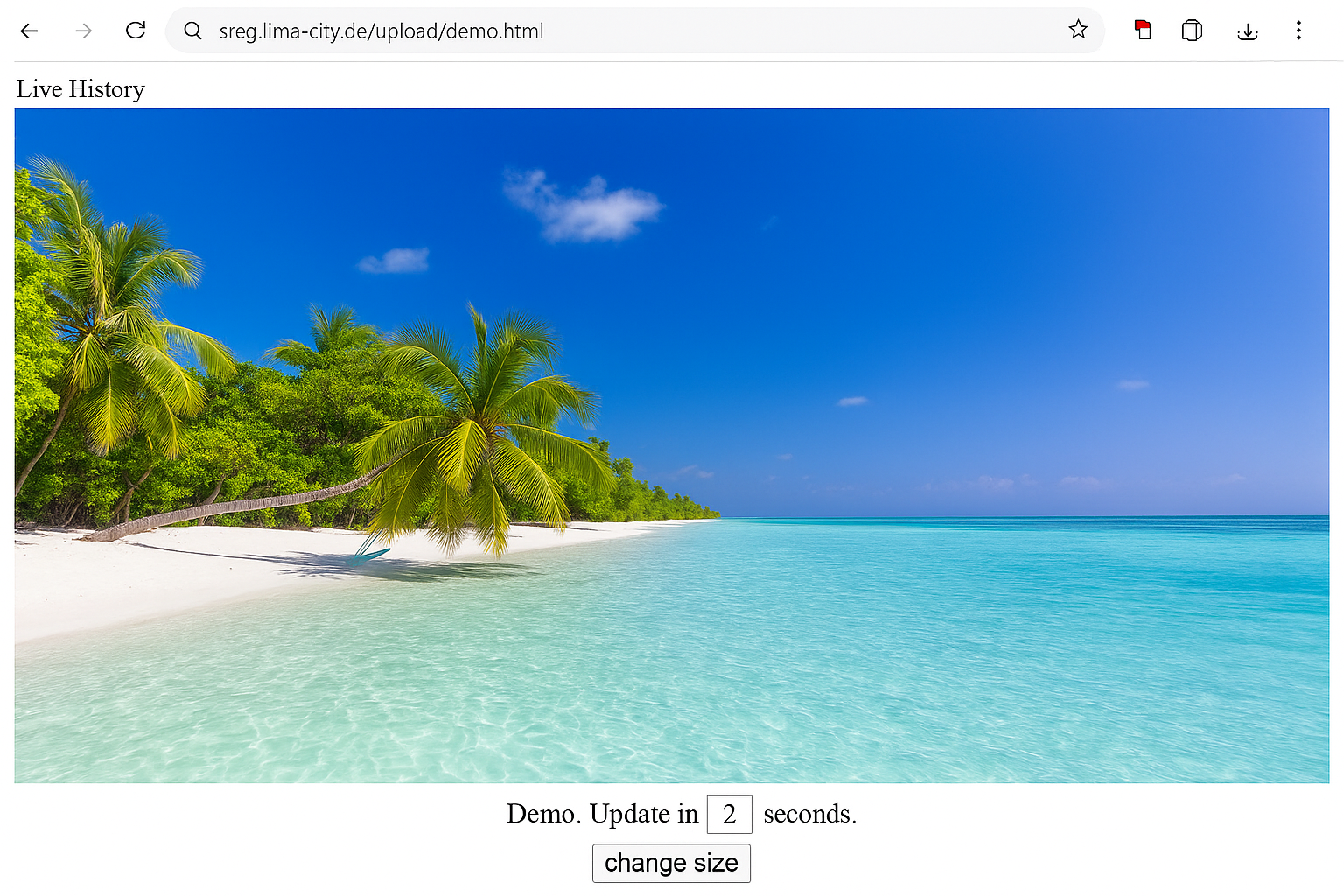

En muchas herramientas para PYMES, “en vivo” significa actualización frecuente, no un stream de control remoto.

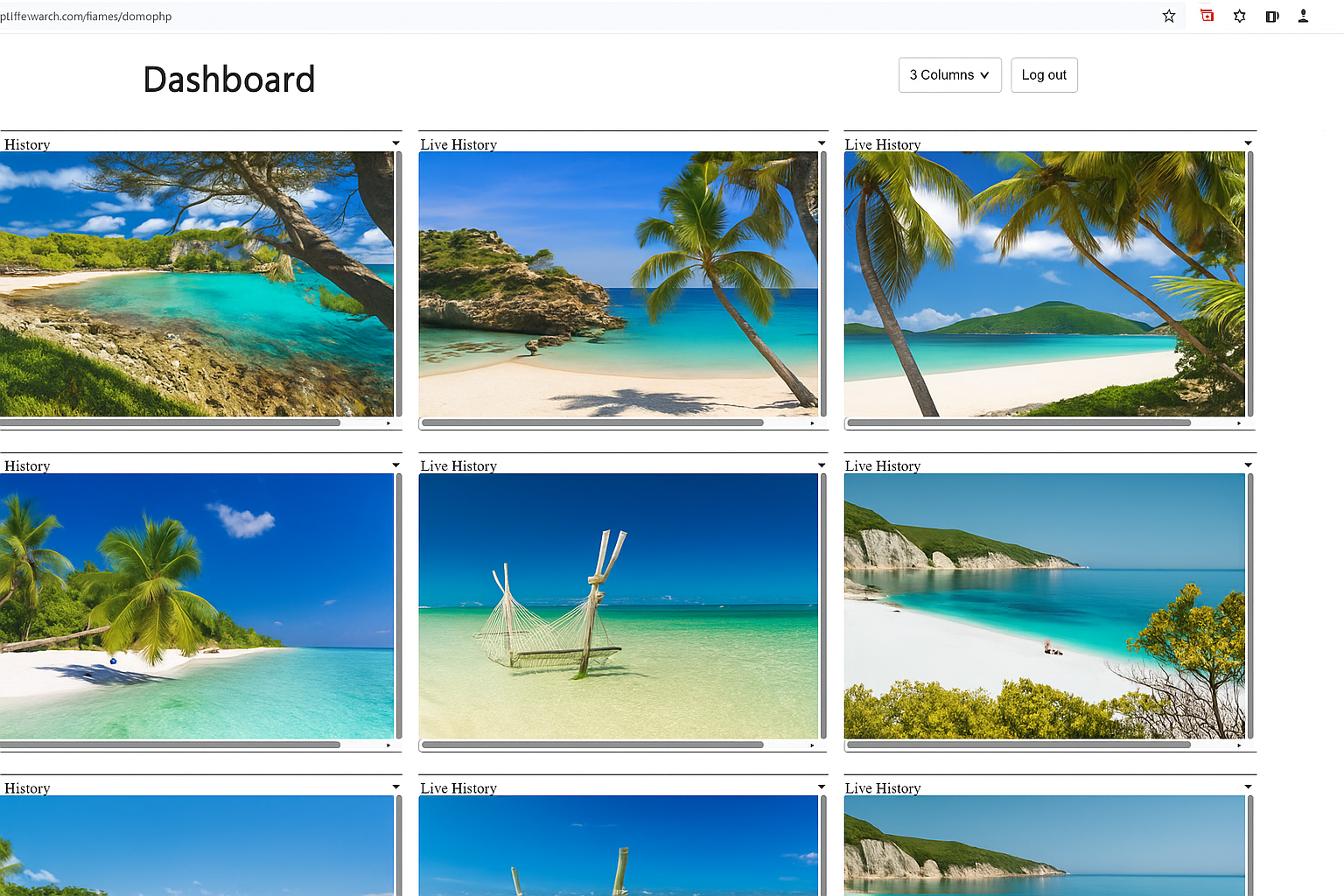

- Vista en grid: muchos PCs a la vez, ideal para detectar patrones.

- Vista individual: grande para detalle (formación, QA, incidentes).

- Historial opcional: snapshots guardados si se activa intencionalmente.

Regla rápida

Si necesitas controlar un PC, usa control remoto. Si necesitas ver qué ocurre en muchos PCs rápidamente, usa visibilidad en vivo.

Diseñado para visibilidad: overview sin takeover.

2) Pipeline de capturas (capturar → comprimir → enviar → mostrar)

La forma más clara de entenderlo es seguir el flujo de datos.

2.1 Capturar

Un cliente ligero en Windows captura lo que aparece en pantalla (uno o varios monitores según configuración).

2.2 Comprimir (por qué importa)

Sin compresión, el tamaño sería enorme. Por eso se envían imágenes comprimidas (comúnmente JPEG).

- Calidad vs ancho de banda.

- Resolución: 4K produce imágenes más grandes que 1080p.

- Intervalo: 2–3s se siente muy live, pero sube el consumo.

2.3 Enviar

El cliente envía la captura por Internet al endpoint del dashboard. En muchos despliegues es tráfico HTTPS, lo que ayuda a atravesar redes y mantenerlo simple.

2.4 Mostrar

El dashboard carga la imagen más reciente por PC y refresca por temporizador. Así se logra “sensación live” sin streaming de vídeo continuo.

Por qué este enfoque funciona en PYMES

Es simple, escala bien para grid y suele ser más ligero que vídeo, manteniendo contexto real.

La vista individual es para detalle: formación, QA, triaje o incidentes (uso por triggers).

3) HTTPS/TLS: qué protege (y qué no)

“Usamos HTTPS” es una buena base — pero no es toda la historia.

3.1 Lo que HTTPS protege

- Confidencialidad en tránsito: cifrado entre cliente y servidor (menos riesgo de interceptación).

- Integridad: reduce manipulación durante el transporte.

- Autenticación del servidor: certificados ayudan a validar el destino.

3.2 Lo que HTTPS no soluciona

- Control de acceso débil: si se comparte un enlace/credencial, HTTPS no lo impide.

- Demasiados permisos: exceso de viewers es un riesgo organizativo.

- Retención: si guardas historial, necesitas ventanas mínimas y acceso restringido.

Conclusión práctica

HTTPS es necesario, pero no suficiente. La seguridad real depende de roles, least privilege y disciplina operativa.

4) Patrones de control de acceso que lo hacen seguro

La visibilidad en vivo es potente. Trátala como un sistema admin. Estos patrones reducen riesgo sin complicar.

4.1 Acceso por cuentas (recomendado)

- Cada viewer tiene su propio usuario.

- Roles claros (owner, supervisor, helpdesk, admin de cliente).

- Offboarding fácil: revocar acceso al instante.

4.2 Acceso por enlace/URL (solo con higiene)

Si se usan URLs privadas, deben tratarse como contraseñas:

- No pegarlas en chats/tickets sin control.

- Rotarlas/revocarlas al cambiar roles o ante sospecha.

- Protección extra si es posible (password, IP allowlist, .htaccess, MFA upstream).

4.3 Least privilege y alcance

- Quién puede ver: lo mínimo necesario.

- Qué puede ver: limitar por grupos/PCs.

- View-only para la mayoría de roles.

4.4 Historial y retención

El historial ayuda en QA o timelines de incidentes, pero aumenta sensibilidad. Por defecto: OFF. Si ON:

- Define una retención mínima (días, no meses).

- Menos personas acceden a historial que a live.

- Propósito documentado (QA, incidentes, formación).

5) Rendimiento: intervalo, compresión, resolución

En la práctica, casi todo se ajusta con tres knobs: intervalo, compresión y resolución. El objetivo es “suficientemente live” para tu workflow.

5.1 Modelo simple

Ancho de banda ≈ tamaño de imagen × imágenes por minuto. Reduce tamaño (calidad/resolución) o frecuencia (intervalo).

5.2 Defaults útiles para un piloto

| Workflow | Intervalo sugerido | Por qué |

|---|---|---|

| Escaneo en grid (muchos PCs) | ~3–5 segundos | Se siente live con consumo razonable |

| Formación / onboarding (detalle) | ~2–3 segundos | Más fluido para guiar paso a paso |

| Triaje de soporte | ~3–5 segundos | Contexto rápido sin exceso |

| Historial opcional | 1–10 minutos (con propósito) | Timeline sin almacenamiento continuo |

Consejo

Empieza con 10 PCs, mide impacto y luego escala. Ajusta según tus workflows reales.

6) Checklist de hardening (copy/paste)

Úsala para mantener el despliegue seguro y con propósito.

Checklist (copy/paste)

HARDENING — VISIBILIDAD DE PANTALLA EN VIVO (PYME/MSP) PROPÓSITO Y ALCANCE [ ] Propósito definido (máx 1–2): onboarding / QA / soporte / incidentes [ ] Piloto primero: 3–10 PCs, luego escalar [ ] Dispositivos Windows corporativos (administrados/propios) CONTROL DE ACCESO [ ] Cuentas nominales para viewers (preferido) [ ] Least privilege: quién ve qué PCs [ ] Roles separados: view-only vs admin [ ] Offboarding inmediato: revocar acceso HIGIENE DE URL/ENLACES (SI SE USAN) [ ] Tratar URLs como contraseñas [ ] No compartir en canales sin control [ ] Rotar/revocar con cambios de rol o sospecha [ ] Protección extra si es posible (.htaccess, IP allowlist, password, MFA upstream) RETENCIÓN (HISTORIAL) [ ] Historial OFF por defecto [ ] Si ON: propósito + ventana mínima [ ] Menos personas ven historial que live [ ] Responsable asignado (retención/borrado) OPERACIÓN [ ] Uso por triggers (no vigilancia constante) [ ] Revisión de seguridad tras el piloto [ ] Pasos legales/políticas según país con asesoría

Plantilla operativa. Requisitos legales varían por país — consulta asesoría independiente.

7) Cuestionario para evaluar proveedores (copy/paste)

Si estás comparando herramientas (PYME) o estandarizando (MSP), usa estas preguntas para ir más allá del marketing.

Cuestionario (copy/paste)

PREGUNTAS DE SEGURIDAD — MONITOREO DE PANTALLA EN VIVO TRANSPORTE Y CIFRADO 1) ¿Todo viaja por HTTPS/TLS? ¿Qué versiones soporta? 2) ¿El cliente valida certificados correctamente? 3) ¿Protecciones contra replay/tampering? AUTENTICACIÓN 4) ¿Cuentas nominales o enlaces compartidos? 5) ¿MFA disponible (o vía SSO/gateway)? 6) ¿Política de contraseñas configurable? AUTORIZACIÓN 7) ¿Restringir viewers por PC/grupo? 8) ¿Separar view-only de admin? 9) ¿Offboarding rápido (revocar acceso)? RETENCIÓN E HISTORIAL 10) ¿Historial opcional y OFF por defecto? 11) ¿Configurar intervalos y ventanas de retención? 12) ¿Restringir acceso a historial? AUDITORÍA 13) ¿Logs de acceso (quién vio qué y cuándo)? 14) ¿Exportación de logs? INFRAESTRUCTURA 15) ¿Dónde se procesa/almacena (opciones/regiones)? 16) ¿Contacto de seguridad/incidentes documentado? OPERACIÓN 17) ¿Ancho de banda esperado en settings típicos? 18) ¿Actualizaciones firmadas e integridad? 19) ¿Rotación/revocar acceso con cambios de rol? 20) ¿Checklist/guía de despliegue seguro?

Úsalo para comparar. Requisitos finales dependen de tu entorno y cumplimiento.

8) Modelo MSP: varios clientes, separación y least privilege

Para MSPs, la clave es mantener separación y control por cliente.

- Separación por cliente: técnicos solo ven clientes asignados.

- Capas de roles: helpdesk (view-only), senior (limitado), owner (admin).

- Rollout gradual: un equipo primero, naming, luego escalar.

- Posicionamiento: claridad operativa (soporte/formación/QA), no “vigilancia”.

Propuesta MSP (práctica)

Véndelo como add-on de visibilidad gestionada: triaje más rápido, mejor onboarding y contexto de incidentes — con acceso estricto y propósito documentado.

Vídeo: cómo funciona técnicamente (transferencia, HTTPS y acceso)

Este vídeo explica el núcleo técnico: transferencia de datos, HTTPS y control de acceso.

Recordatorio (sin asesoría legal): usa monitorización solo si es legal en tu país y caso de uso. Informa y obtiene consentimiento cuando corresponda. Consulta asesoría jurídica independiente antes del despliegue.

Video: “How Employee Screen Monitoring Works - Technically Data Transfer, HTTPS and Access Control”.

FAQ – Monitoreo técnico (HTTPS, acceso, pipeline)

No. Control remoto = takeover. Vista en vivo = visibilidad (a menudo view-only) con grid.

Muchas veces no. Suele ser actualización frecuente por capturas.

HTTPS protege en tránsito. La seguridad depende además de roles, least privilege y disciplina.

Solo si aporta valor (QA/timeline). OFF por defecto; si ON, retención mínima y acceso restringido.

Triggers, propósito claro, acceso limitado y políticas internas.

Conclusión

Técnicamente, el monitoreo suele ser una pipeline clara: capturar → comprimir → enviar por HTTPS → mostrar. La parte crítica no es la tecnología, sino el control de acceso y el uso operativo.

Con least privilege, rotación/offboarding, retención intencional y workflows con propósito (formación, QA, soporte, incidentes), la visibilidad en vivo puede ser un recurso ligero y controlable para PYMES y MSP.

Recordatorio (sin asesoría legal): la legalidad depende del país y el caso. Consulta asesoría independiente.

¿Quieres ver la visibilidad en vivo en tus PCs Windows corporativos?

Reserva una demo y empieza tu prueba gratisWolfeye es software de monitorización. Su uso debe cumplir siempre las leyes aplicables en todos los países relevantes, en tu sector y en tu caso de uso (por ejemplo formación, QA o seguridad). En muchas jurisdicciones, la licitud depende de informar previamente a los usuarios y/o obtener consentimiento. Este artículo y el vídeo son solo información técnica/organizativa y no constituyen asesoría legal ni garantía de licitud.